UFAL, Maceió — Inverno 2019

Inverno 2019

A criptografia é a arte da transformação de um texto (ou qualquer outro arquivo) compreensível em um texto incompreensível tal que só uma informação adicional secreta, a chave, permita desfazê-la; útil desde a antiguidade, por exemplo, para ocultar do inimigo a comunicação militar.

O livro primeiro estabelece a diferença entre

e

Um sobrevoo da História da criptografia apresenta os algoritmos simétricos da antiguidade que servirão como pedras angulares dos algoritmos criptográficos simétricos modernos, as redes de permutação e substituição, como o atual padrão AES.

Este é percorrido passo a passo para compreender a sua invulnerabilidade contra os ataques mais sofisticados para decifrar o texto cifrado por ele sem conhecimento da chave.

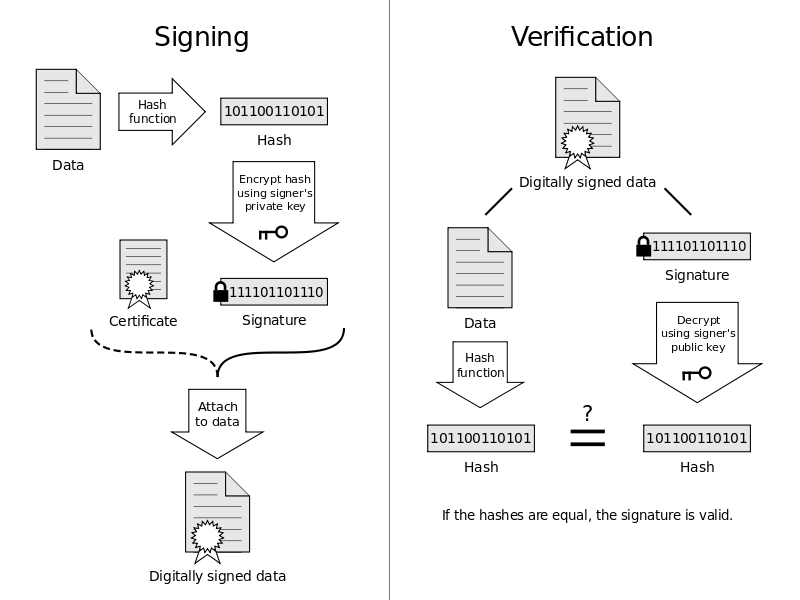

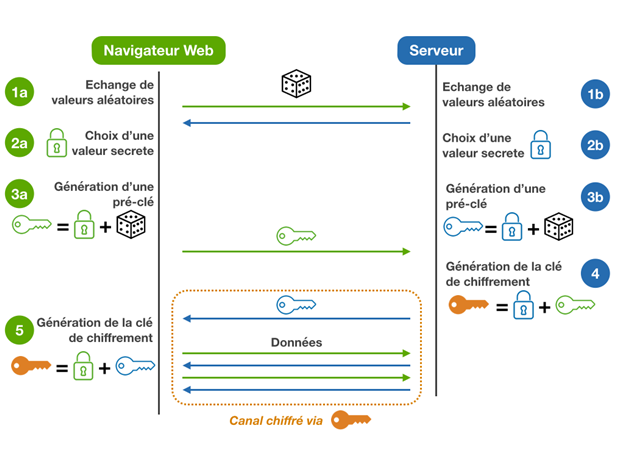

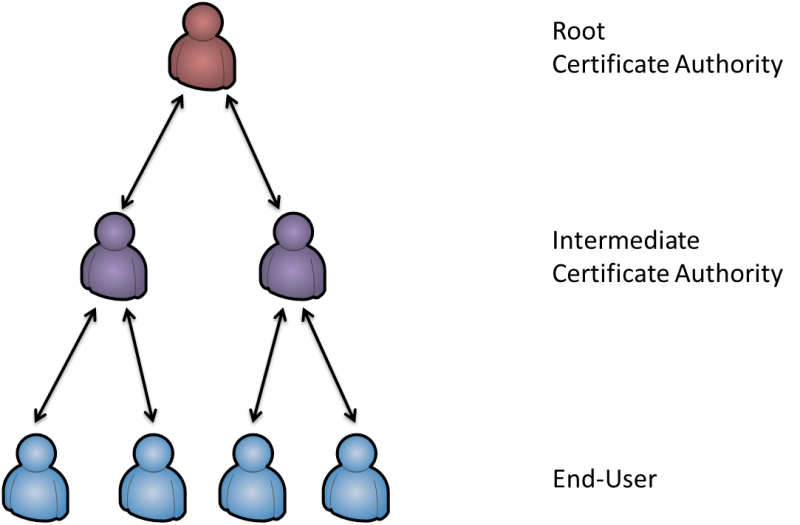

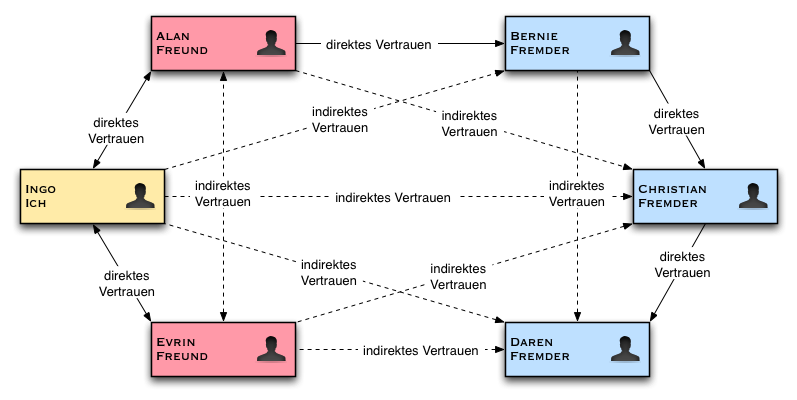

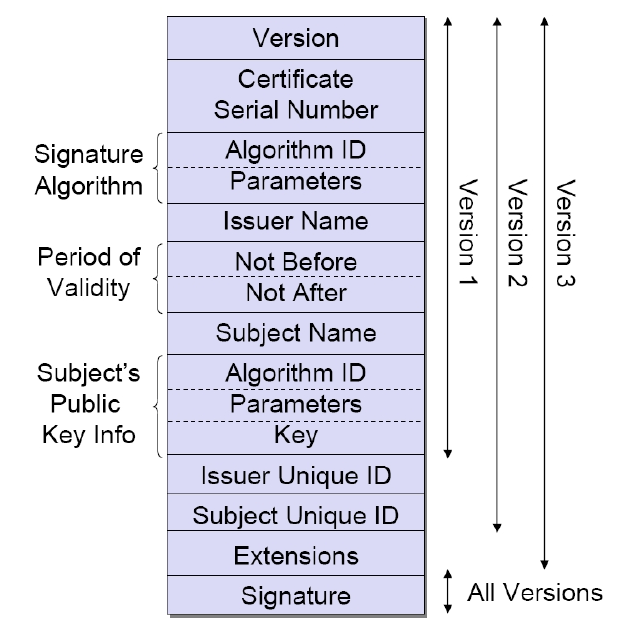

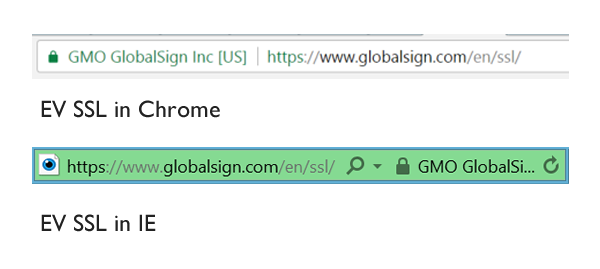

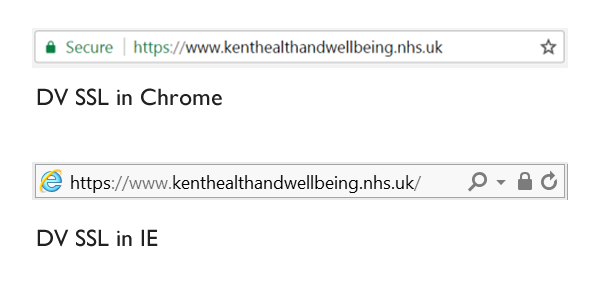

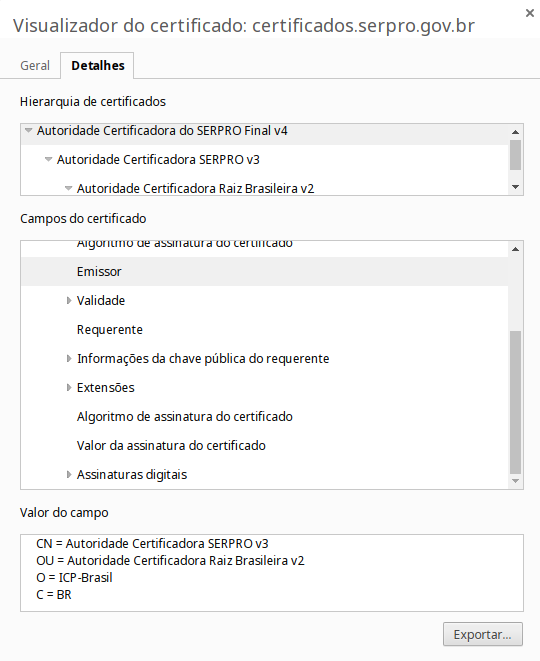

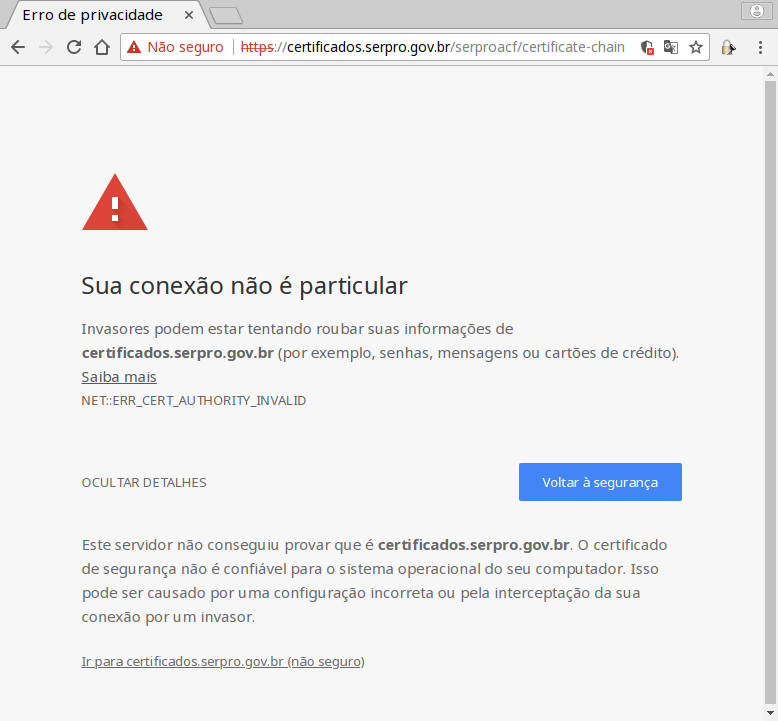

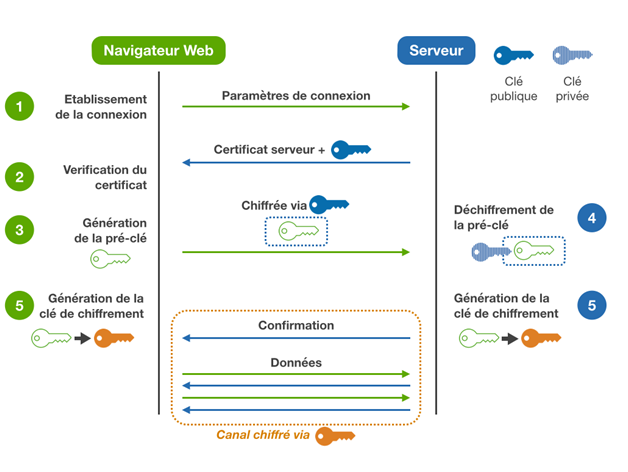

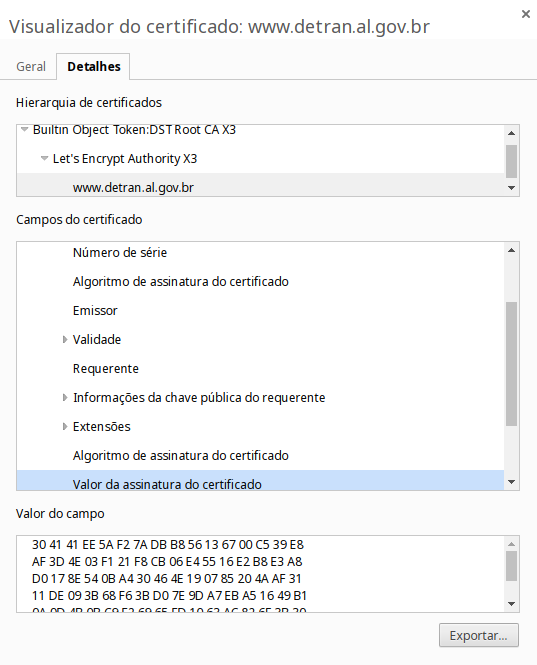

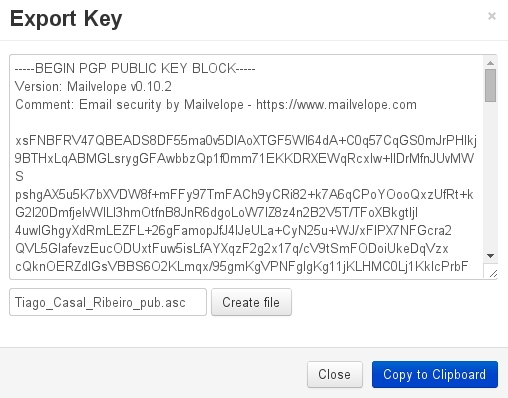

Entra nos anos 70 a criptografia assimétrica, indispensável na idade da internet e ubíqua no nosso dia-a-dia, por exemplo, para cifrar os mensageiros do celular, sites seguros no navegador e transações financeiras à distância. Sofre, porém, do ataque pelo homem no meio que assume as identidades dos correspondentes, o que leva à infraestrutura de teias de confiança, autoridades e certificados, visualizados por cadeados na barra de endereço no navegador.

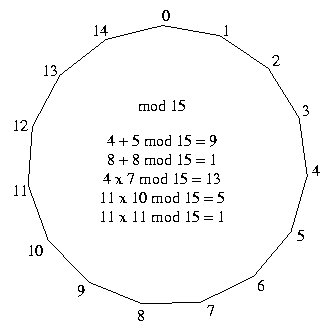

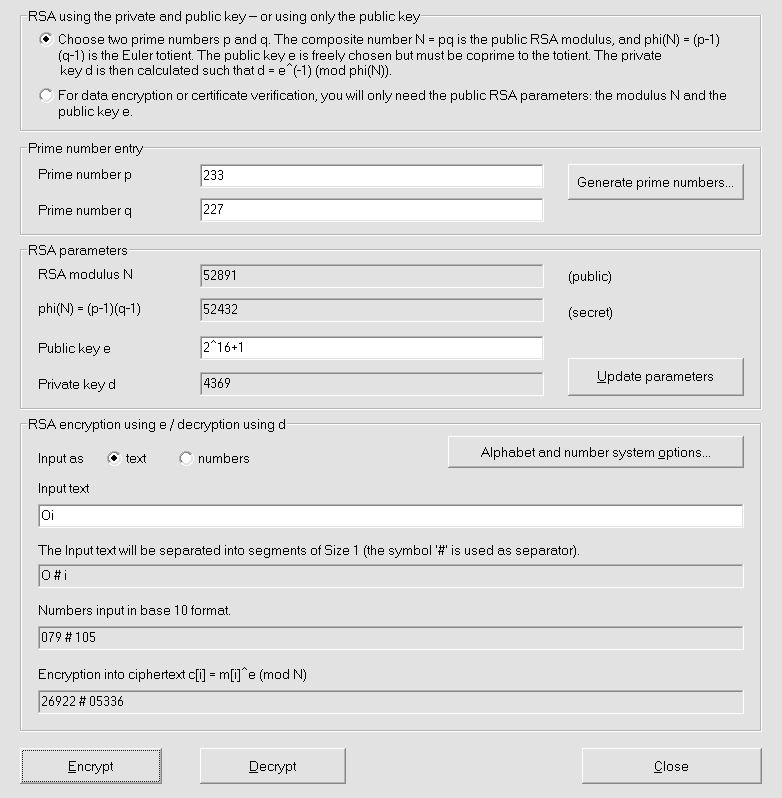

Por trás de toda a criptografia assimétrica figura a Aritmética Modular que permite criar uma aplicação invertível (chamada de arapuca) cujo inverso é praticamente incomputável. Exemplos são a potenciação respectivamente a exponenciação modular que são usadas pelos dois algoritmos fundamentais da criptografia assimétrica:

RSAque são ambos estudados passo a passo e cujas bases teóricas são motivadas e explicadas.

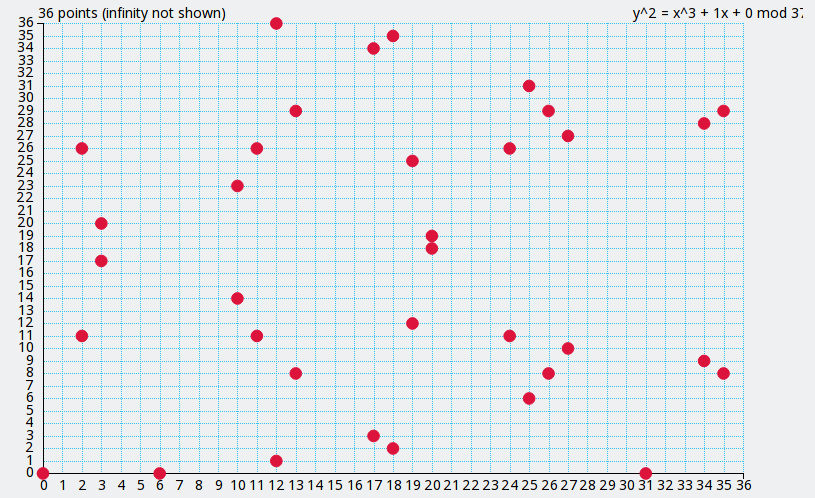

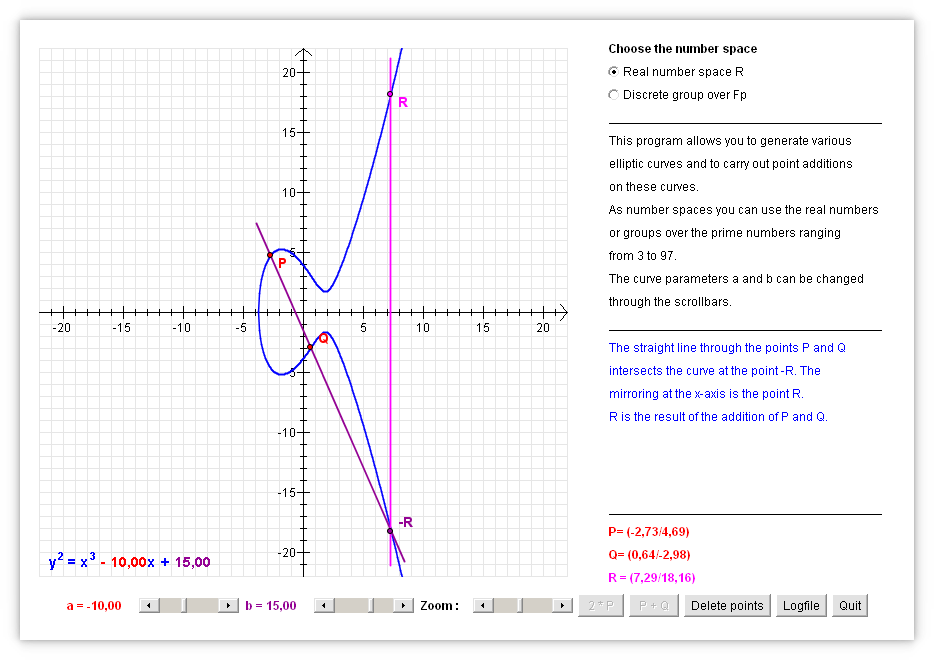

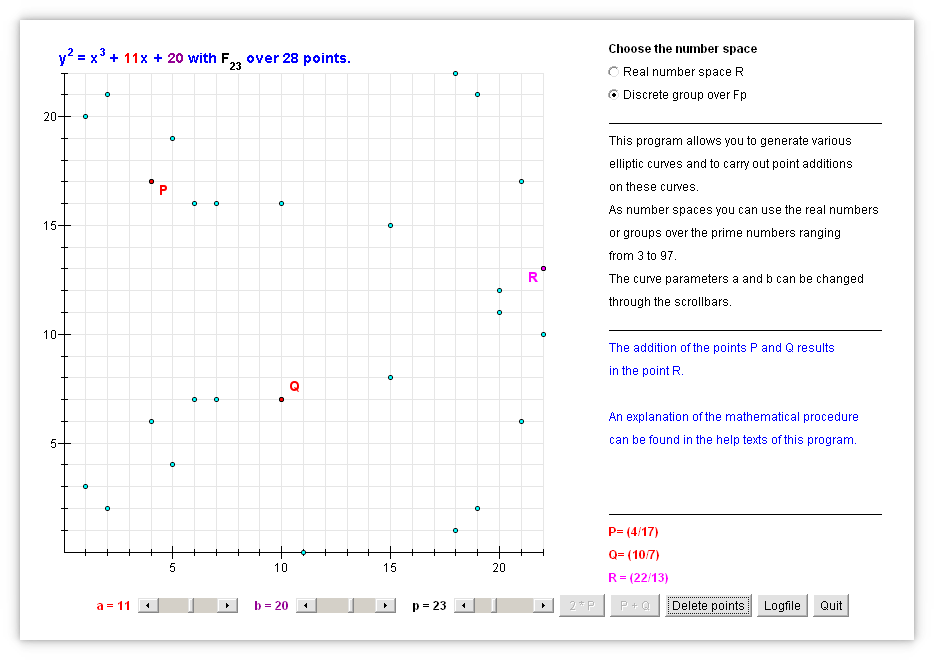

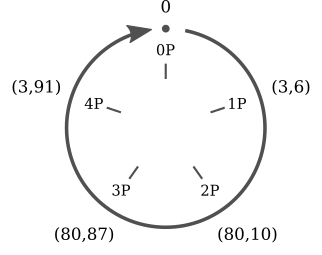

Ultimamente a criptografia por curvas elípticas finitas, um grupo finito de pontos num reticulado no plano, tornou-se o novo padrão da criptografia assimétrica. A sua aplicação arapuca é análoga à do Diffie-Hellman, assim como os passos da cifração e assinatura, mas pela sua maior complexidade mais segura.

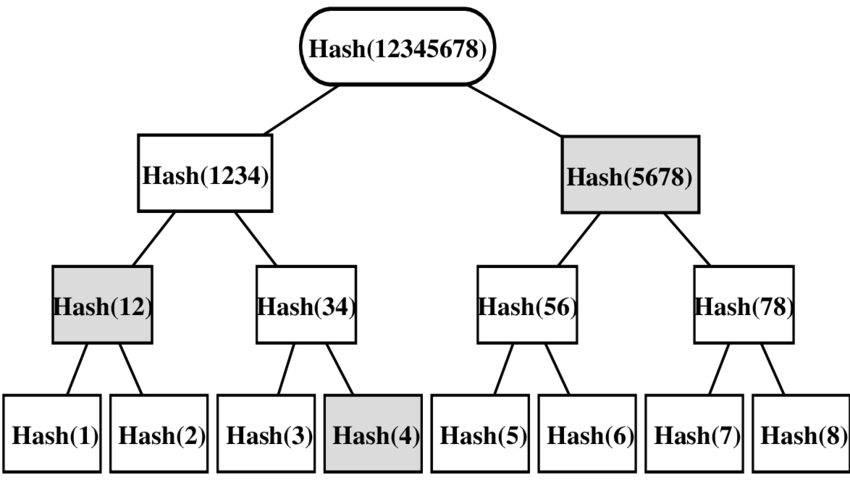

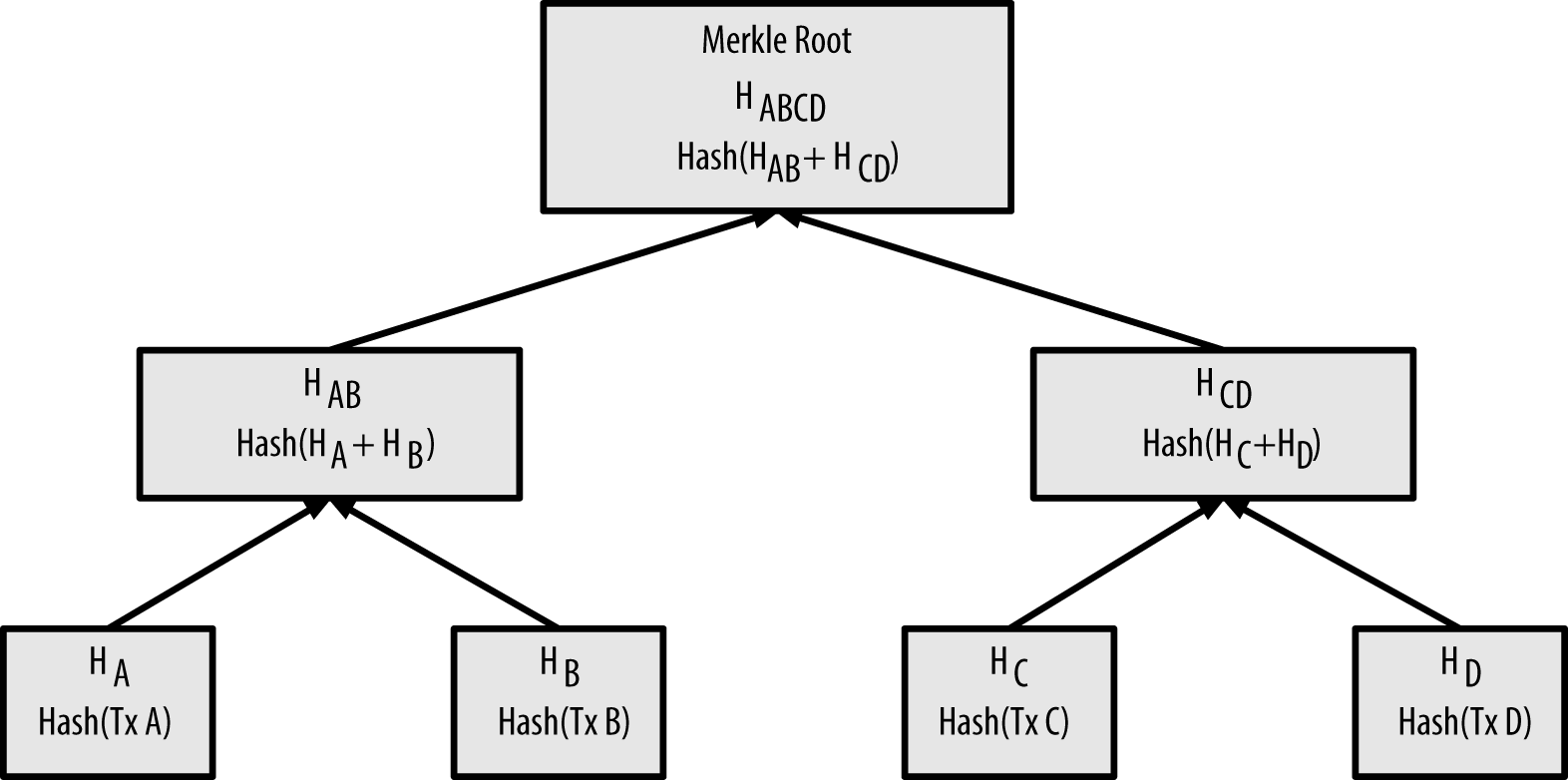

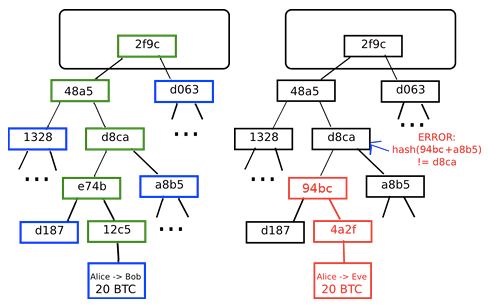

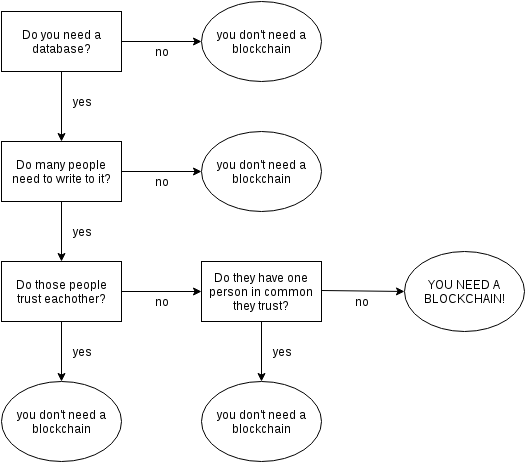

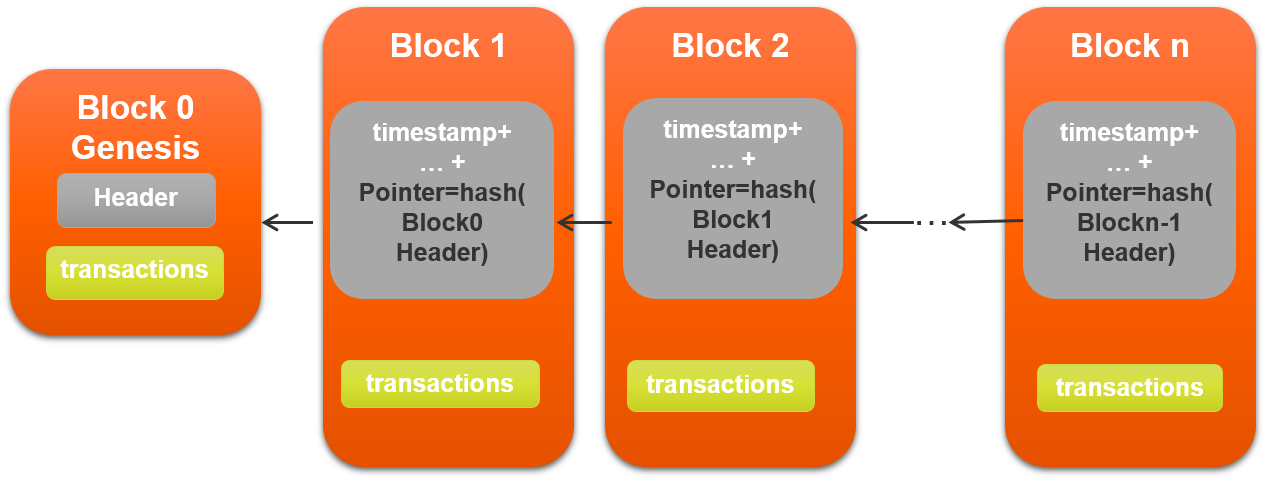

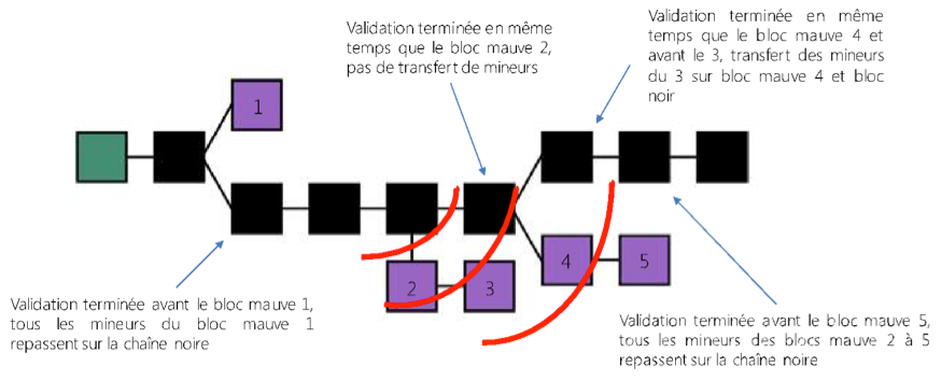

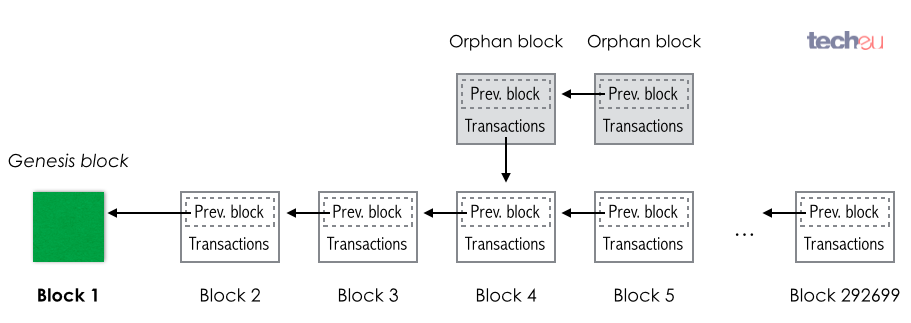

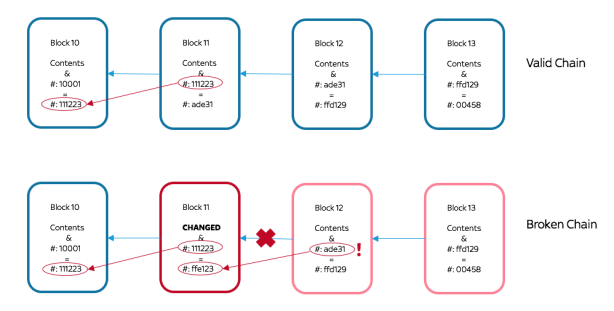

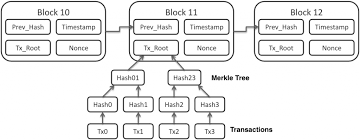

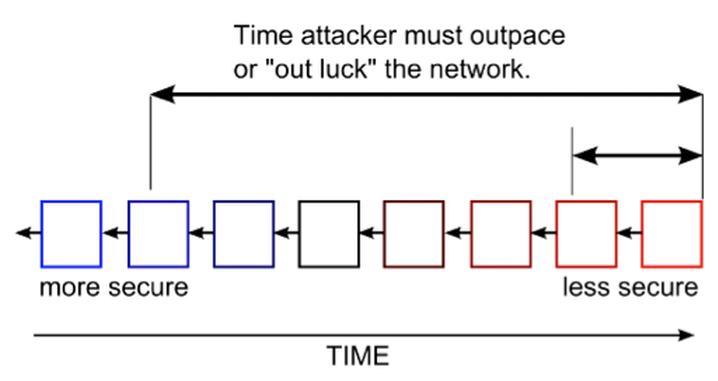

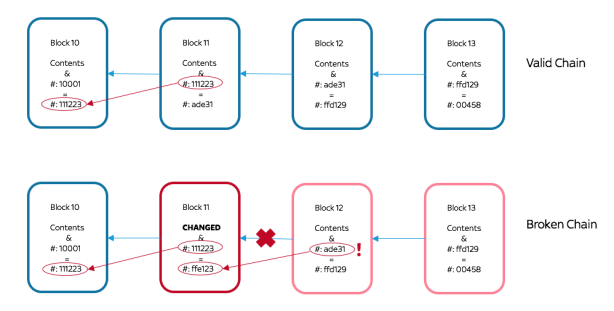

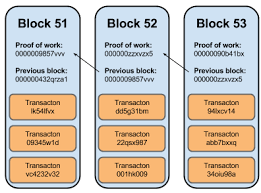

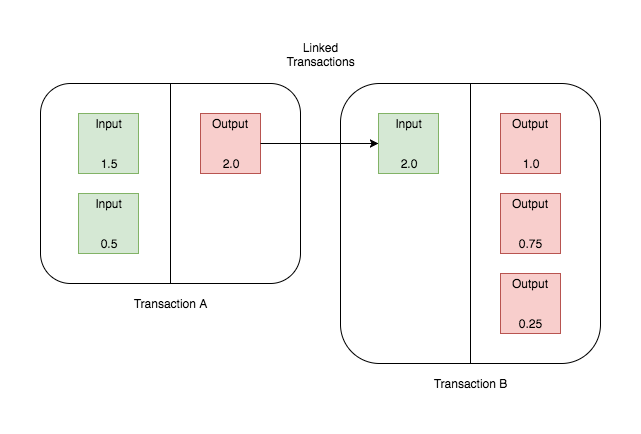

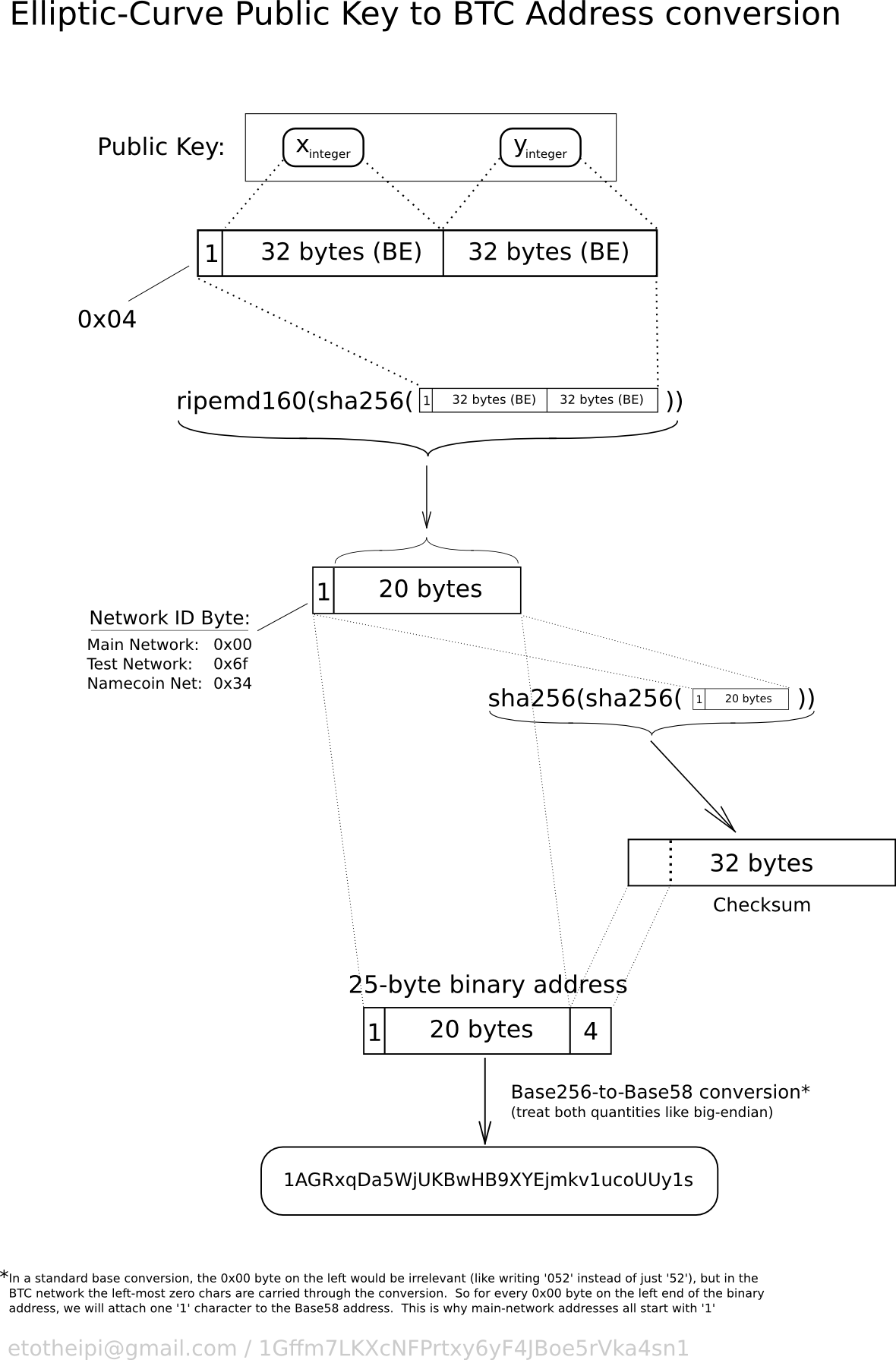

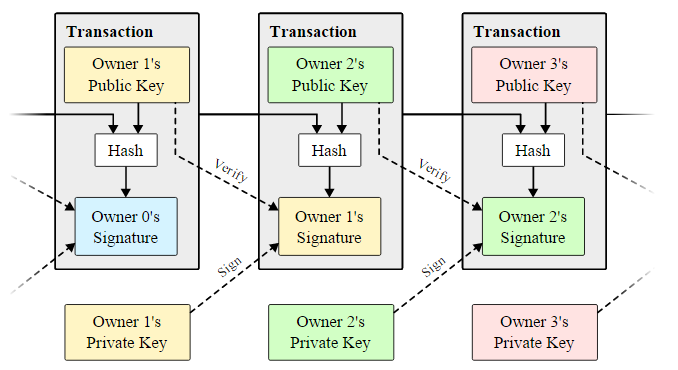

Elas são usadas, por exemplo, para assinar as transações na criptomoeda Bitcoin cujo conceito e funcionamento é desenvolvido na parte final do livro: Ao contrário de uma moeda comum na qual os negociantes confiam em um banco, uma criptomoeda mantém um livro-razão público de todas as transações. Para garantir a sua imutabilidade, ele precisa de funções de embaralhamento (ou hashes) que têm vários usos na computação, os quais são todos apresentados e comparados no penúltimo capítulo. O último capítulo examina a anatomia do livro-razão, a Blockchain ou, literalmente, cadeia de blocos: os seus blocos e os laços entre eles (os hashes). Em seguida responde às questões como ela

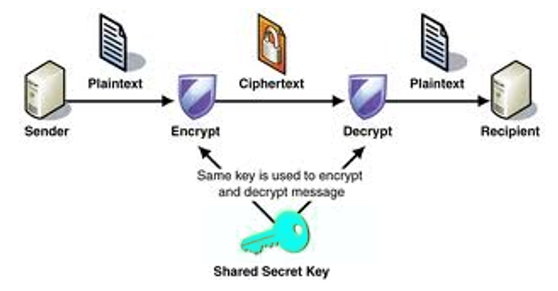

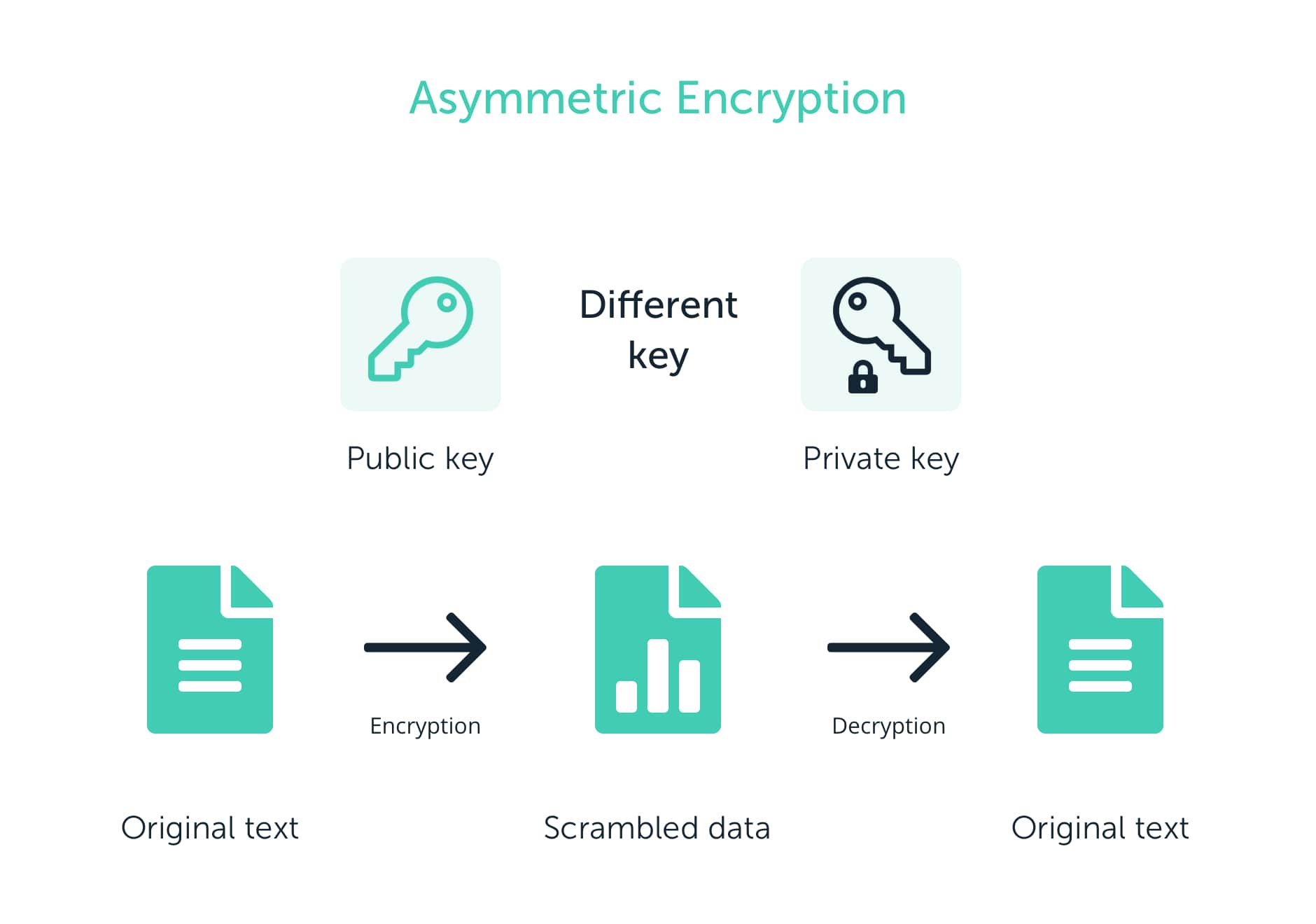

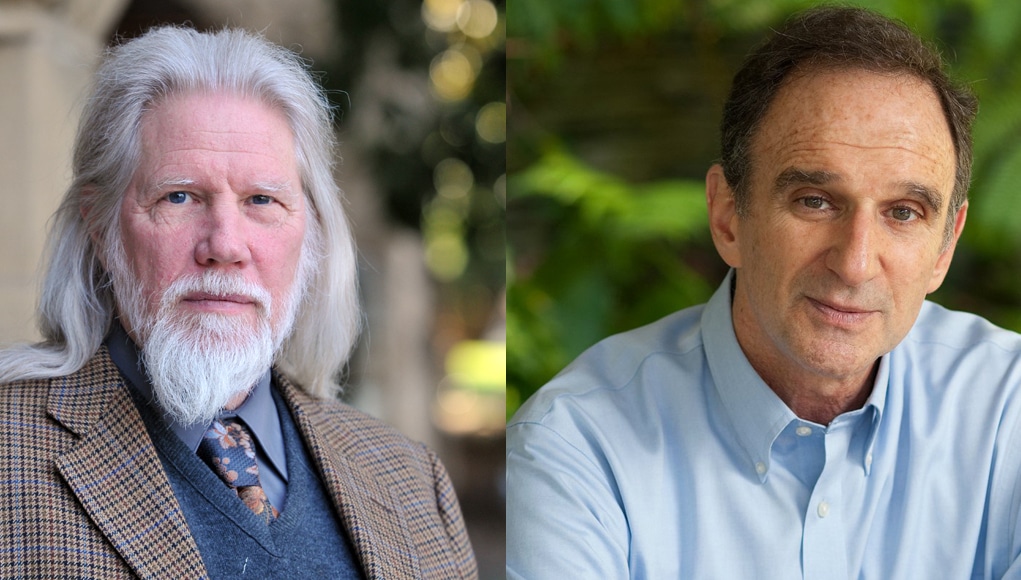

Historicamente, a chave para codificar e descodificar é a mesma: a cifração simétrica. Nos anos 70, surgiu a cifração assimétrica, na qual as chaves para cifrar (a chave pública) e decifrar (a chave secreta) são diferentes. Matematicamente, ela baseia-se em uma função alçapão, uma função invertível que é facilmente computável, mas cujo inverso é computacionalmente inviável.

Hoje em dia os algoritmos de cifração assimétrica têm altíssimo valor comercial: Toda hora, seguram e certificam milhões de transações financeiras na internet; quanto mais seguros os algoritmos, tanto mais as transações.

Distinguimos entre

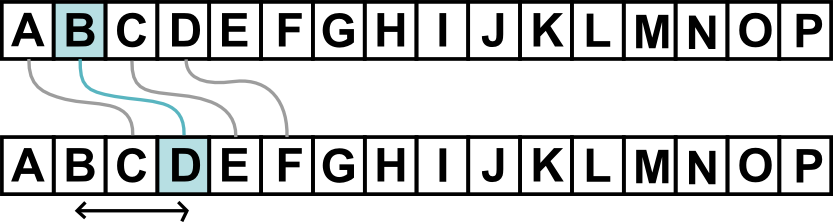

A criptografia (simétrica) histórica trata textos e dispõe de duas operações:

Por exemplo, a Enigma usada pela Alemanha na Segunda Guerra Mundial usava apenas o primeiro recurso, a substituição das letras do texto claro pelas letras permutadas do alfabeto.

A criptografia simétrica moderna trata dados, isto é, bites, baites ou números em geral em blocos (Cifras de Feistel como o AES) e itera estas duas operações,

além de aplicar uma operação matemática como a multiplicação de matrizes, para obter ótima difusão (isto é, filosoficamente, cada letra do texto cifrado depende de todas as letras da chave e do texto claro).

A primeira parte trata a questão ubíqua da confiança. Como a criptografia assimétrica permite obter a chave por uma fonte anônima, como garantir que seja confiável? Quer dizer, como evitar o perigo do ataque do man-in-the-middle em que o atacante se interpõe entre os correspondentes, assumindo a identidade de cada um, assim observando e interceptando suas mensagens?

Na segunda parte, tratamos das ideias matemáticas por trás da implantação dos algoritmos de criptografia assimétrica:

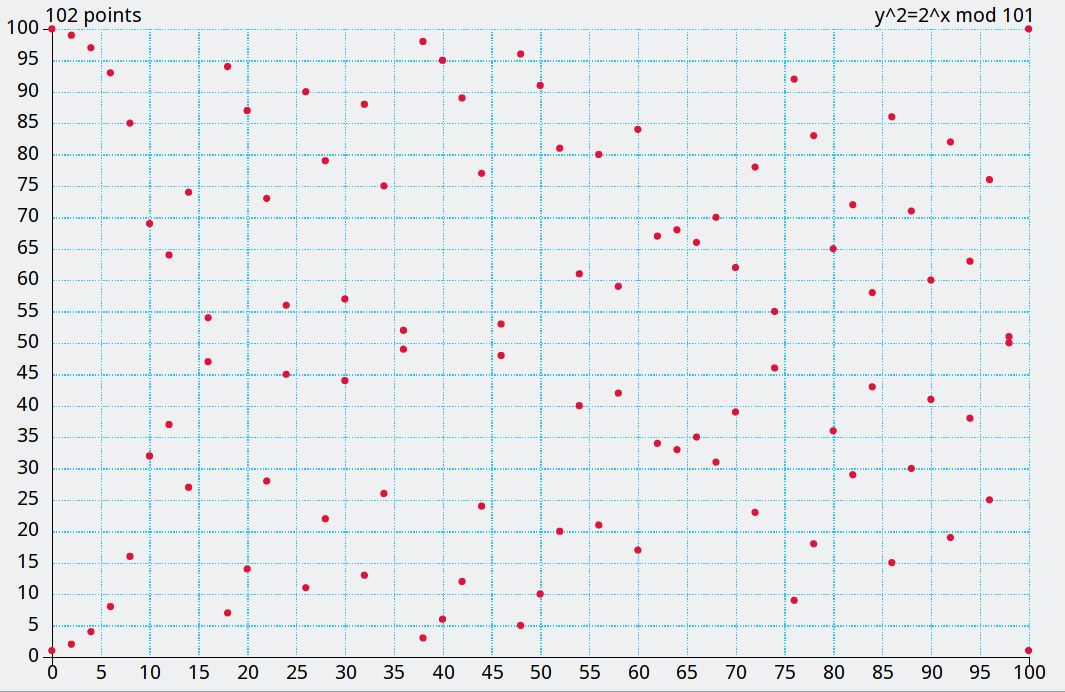

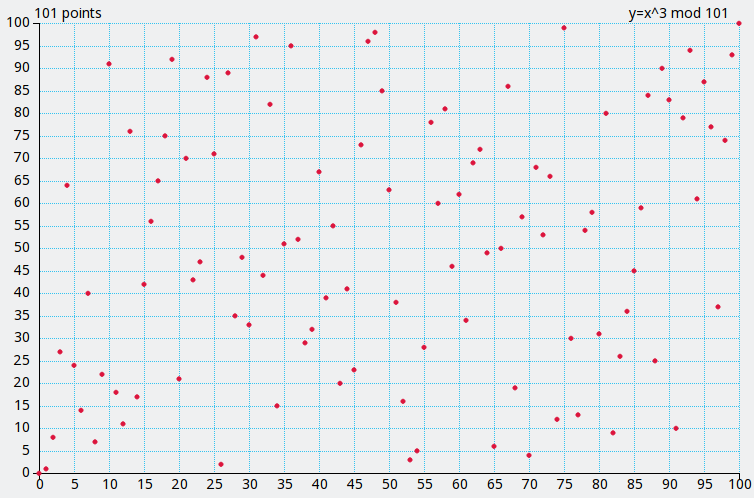

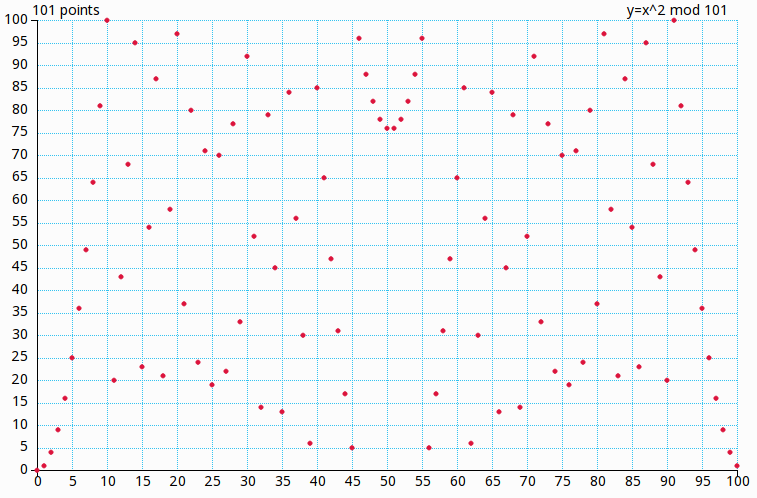

Introduzimos as ferramentas básicas para tratar a criptográfica assimétrica, que é matematicamente mais rica: Por trás de todos os algoritmos criptográficos é o problema da insolubilidade computacional do logaritmo discreto, o que muda a figura é o grupo sobre o qual ele opera. Os exemplos principais são

Estudamos primeiro o caso clássico, o grupo multiplicativo de um corpo finito: Revisaremos as bases matemáticas, números primos, aritmética modular e corpos finitos, para então tratar os algoritmos mais antigos (dos anos 80) baseados nelas: os algoritmos

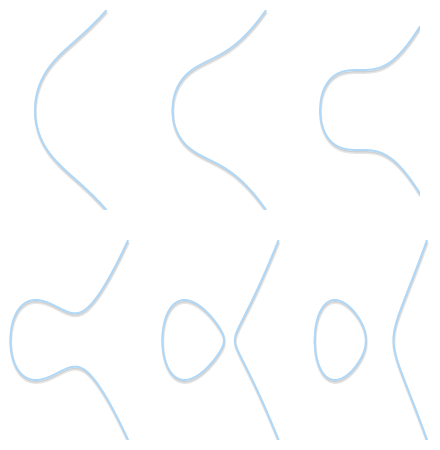

Concluímos com o caso mais recente, o grupo aditivo de uma curva elíptica: As suas bases matemáticas são mais envolvidas, com efeito, baseiam-se na teoria dos corpos finitos.

Os meios criptográficos para implementar uma criptomoeda como o Bitcoin são

O primeiro capítulo não-numerado, Introdução,

O segundo capítulo não-numerado, Notações, é um glossário das noções e notações usadas.

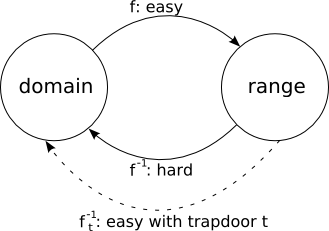

Este capítulo estabelece a diferença entre a criptografia simétrica, usada desde a antiguidade, e a criptografia assimétrica, inventada nos anos 70. Em particular, destaca a importância da assinatura digital, possibilitada pela última. Mostra como quaisquer dados, sejam textos ou imagens, se codificam em arquivos digitais, isto é,

Este capítulo dá os exemplos históricos da criptografia (simétrica) dos romanos e espartanos que servirão como protótipos para algoritmos modernos.

Discute a segurança destes algoritmos e mostra como podem ser quebrados por regularidades estatísticas apesar de um grande número de chaves.

Desmantela a Enigma, máquina criptográfica usada pelos eixos de potências, em particular, pelos alemães durante a Segunda Guerra Mundial. Delineia como ela foi quebrada pelos aliados apesar de ser teoricamente segura.

Este capítulo apresenta AES, o atual algoritmo padrão da criptografia simétrica, e mostra como os algoritmos antigos servem como suas pedras angulares. Motiva porque ele é considerado imune contra os ataques mais valentes conhecidos. Explica em particular o ataque da Criptoanálise Diferencial e mostra a imunidade do AES contra ela.

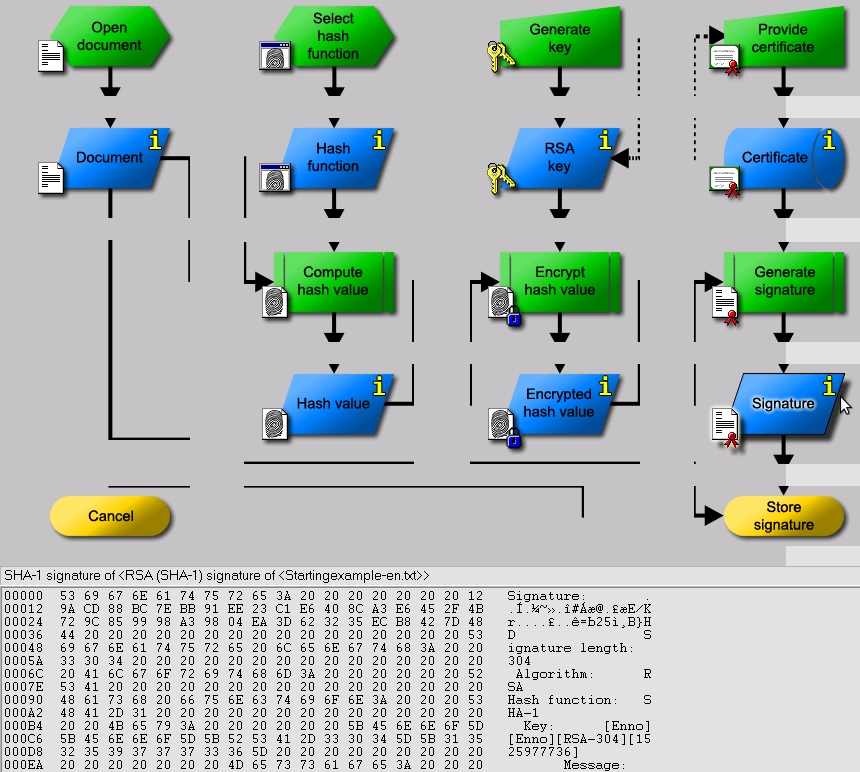

Este capítulo sobre a criptografia assimétrica discute

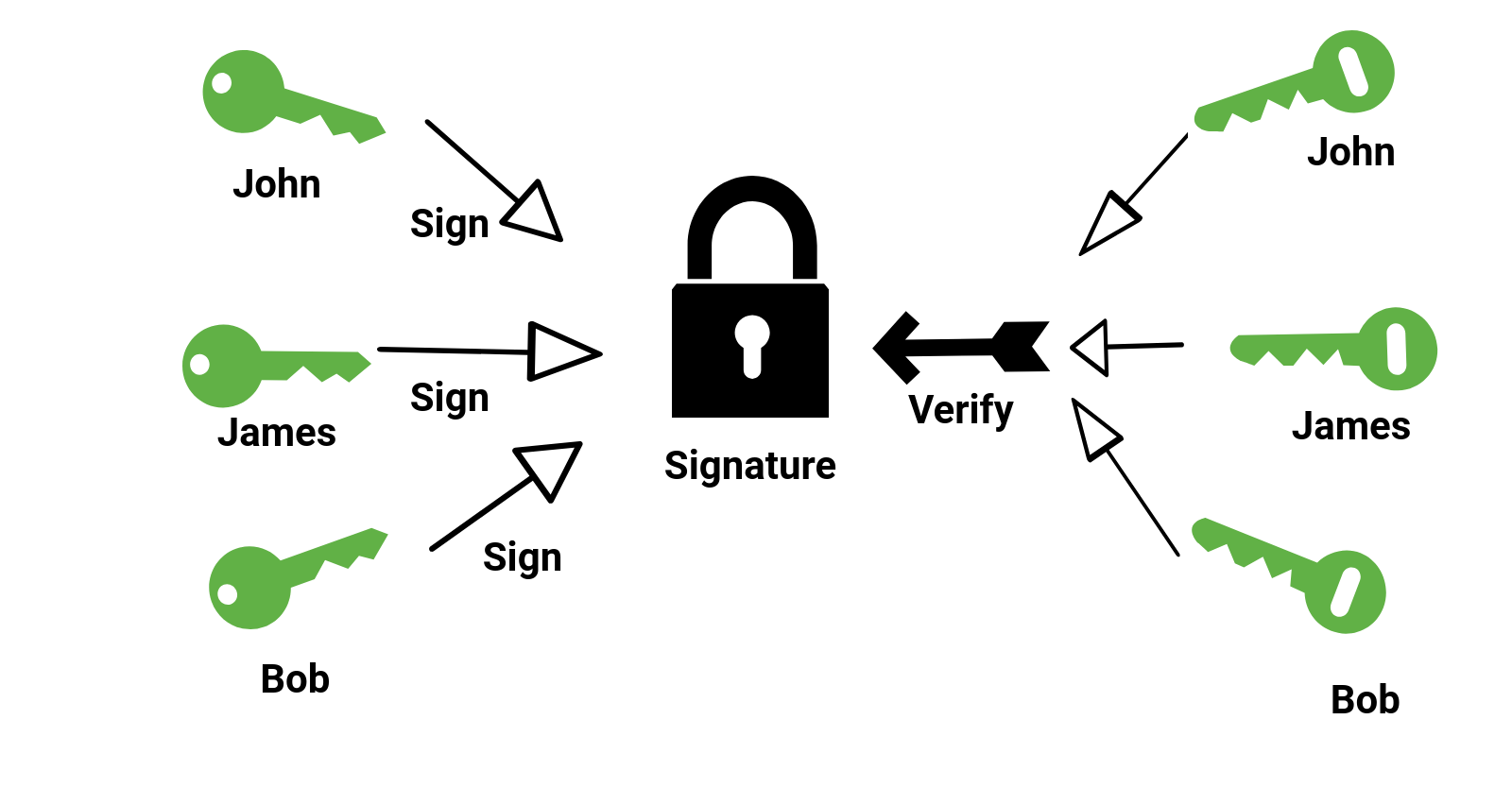

Salienta a indispensabilidade da assinatura digital para assegurar toda negociação (financeira) online.

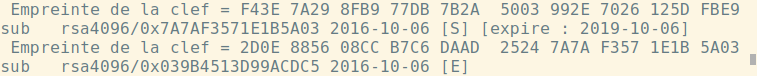

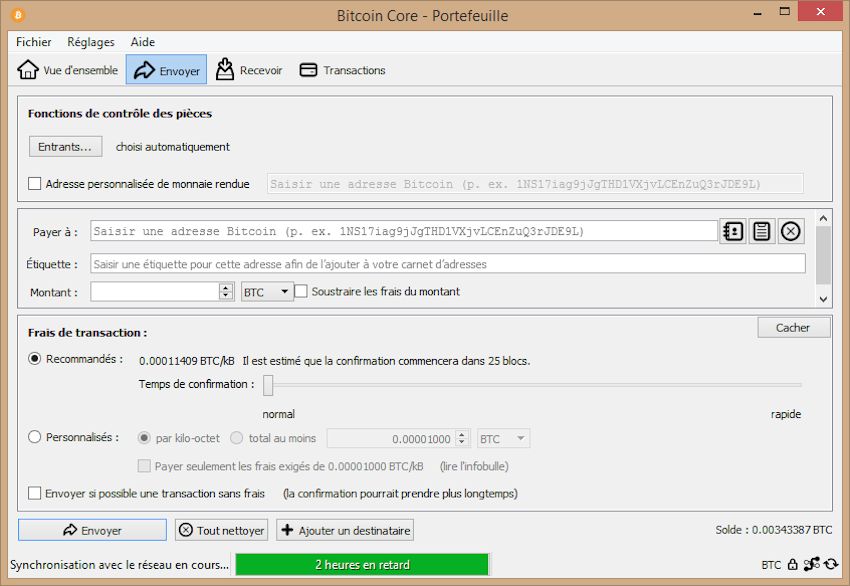

Orienta sobre as melhores práticas para o gerenciamento das chaves públicas e privadas; em particular, como guardar as chaves privadas da forma mais segura possível.

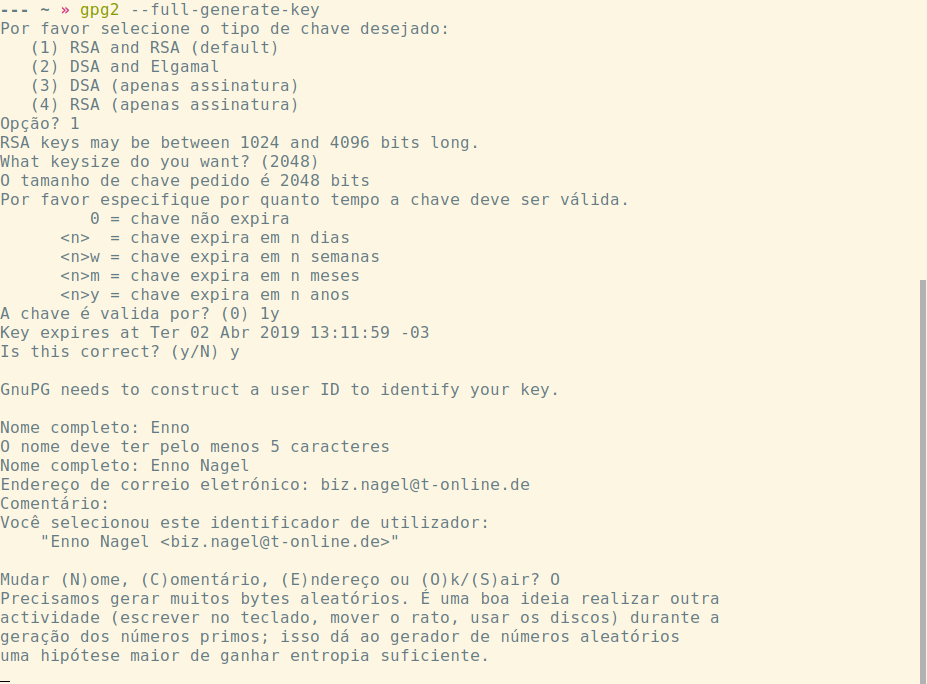

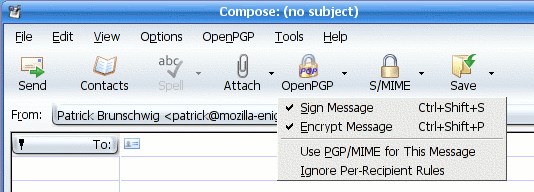

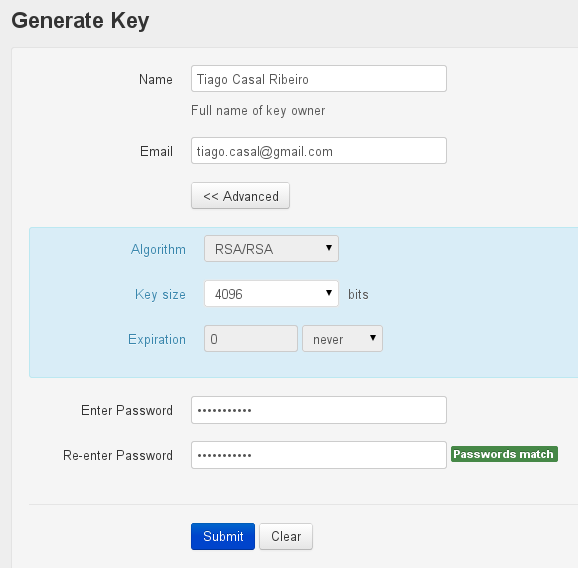

Introduz ao uso do o atual padrão GPG para criptografia assimétrica, e apresenta uns aplicativos, tais como mensageiros, que a usam (entre eles WhatsApp).

Este capítulo estimula o leitor a estudar a base de toda a teoria por trás da criptografia assimétrica, a Aritmética Modular, pela sua utilidade na criptografia assimétrica.

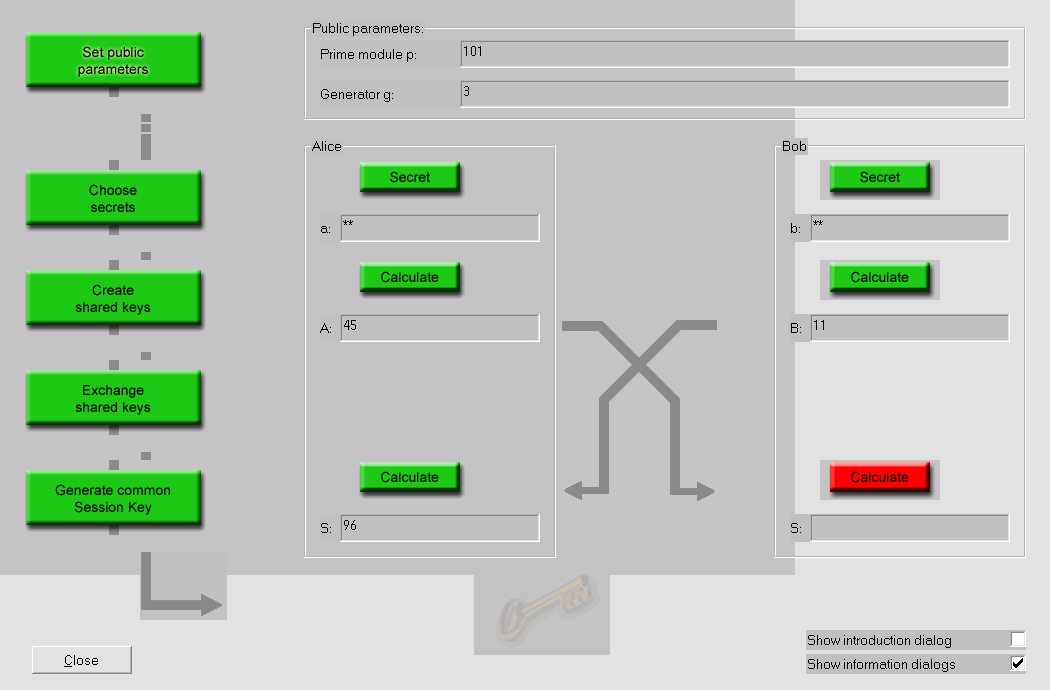

Este capítulo dá os passos do protocolo criptográfico assimétrico mais antigo, dos anos 70, a troca de chaves por Diffie-Hellman, e explica porque é considerado seguro até hoje.

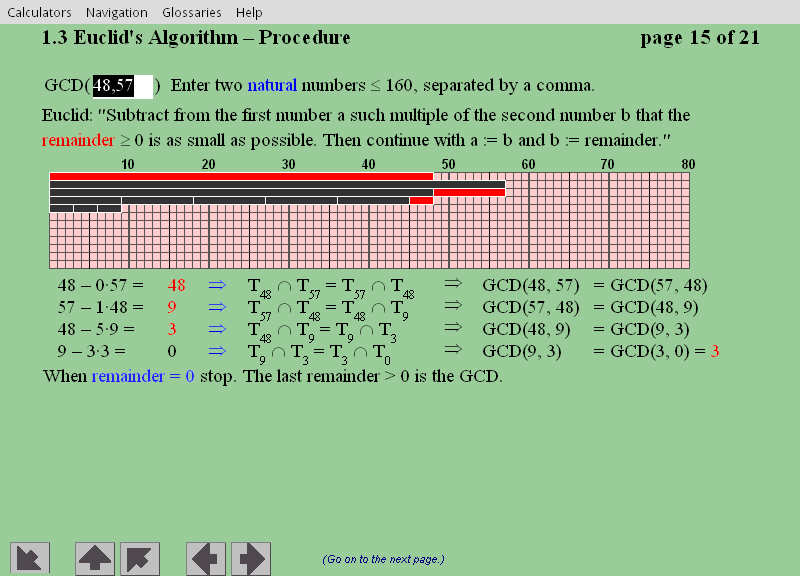

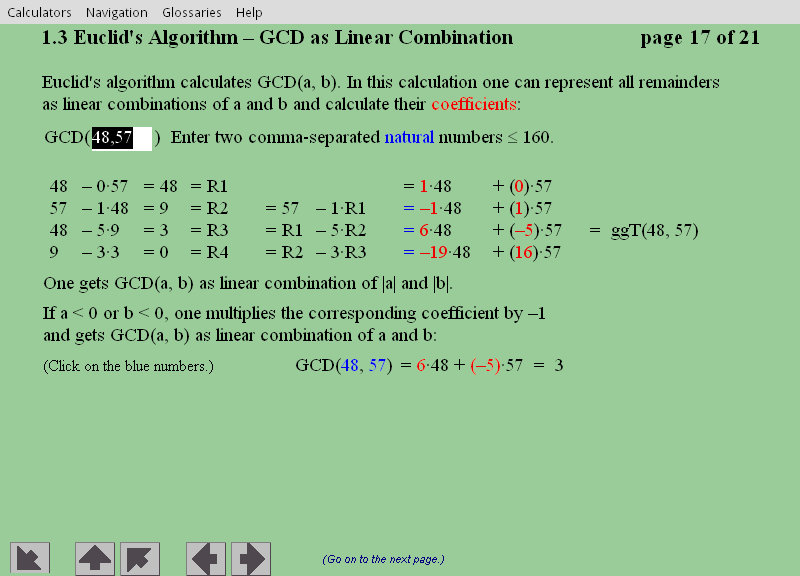

Este capítulo prepara a estrada para o algoritmo assimétrico mais usado até hoje, o RSA, pela apresentação do Algoritmo de Euclides, uma iterada divisão com resto, em que ele se baseia.

Este capítulo dá

RSA, e explica porque é considerado seguro até hoje, eElGamal que se baseia no Diffie-Hellman e serve como protótipo para muitos protocolos de assinatura como o DSA e EC-DSA.Este capítulo introduz a criptografia pelas curvas elípticas finitas, o novo padrão da criptografia assimétrica e atualmente considerado mais eficiente. Compara as suas vantagens e inconveniências com o Diffie-Hellman ou RSA.

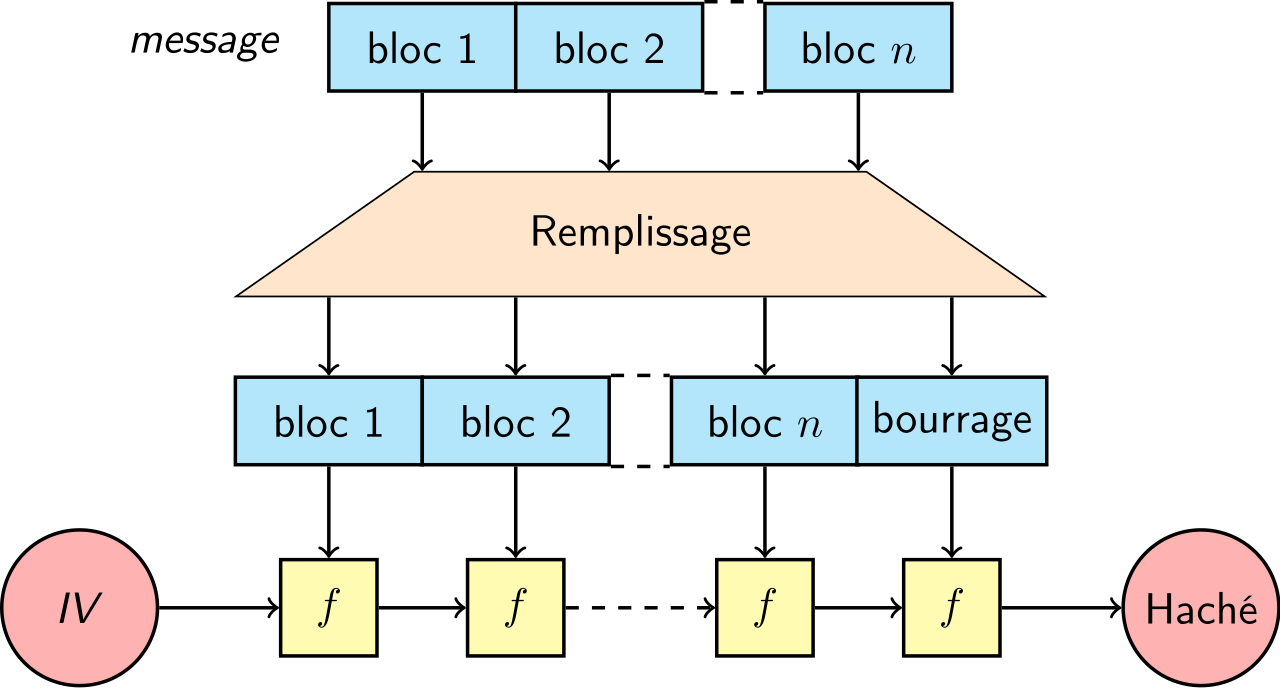

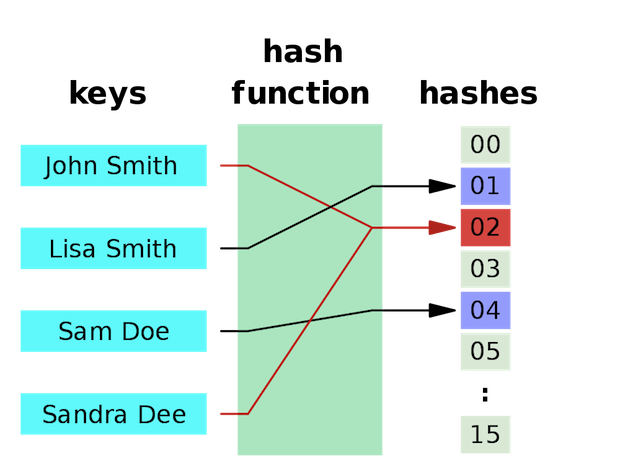

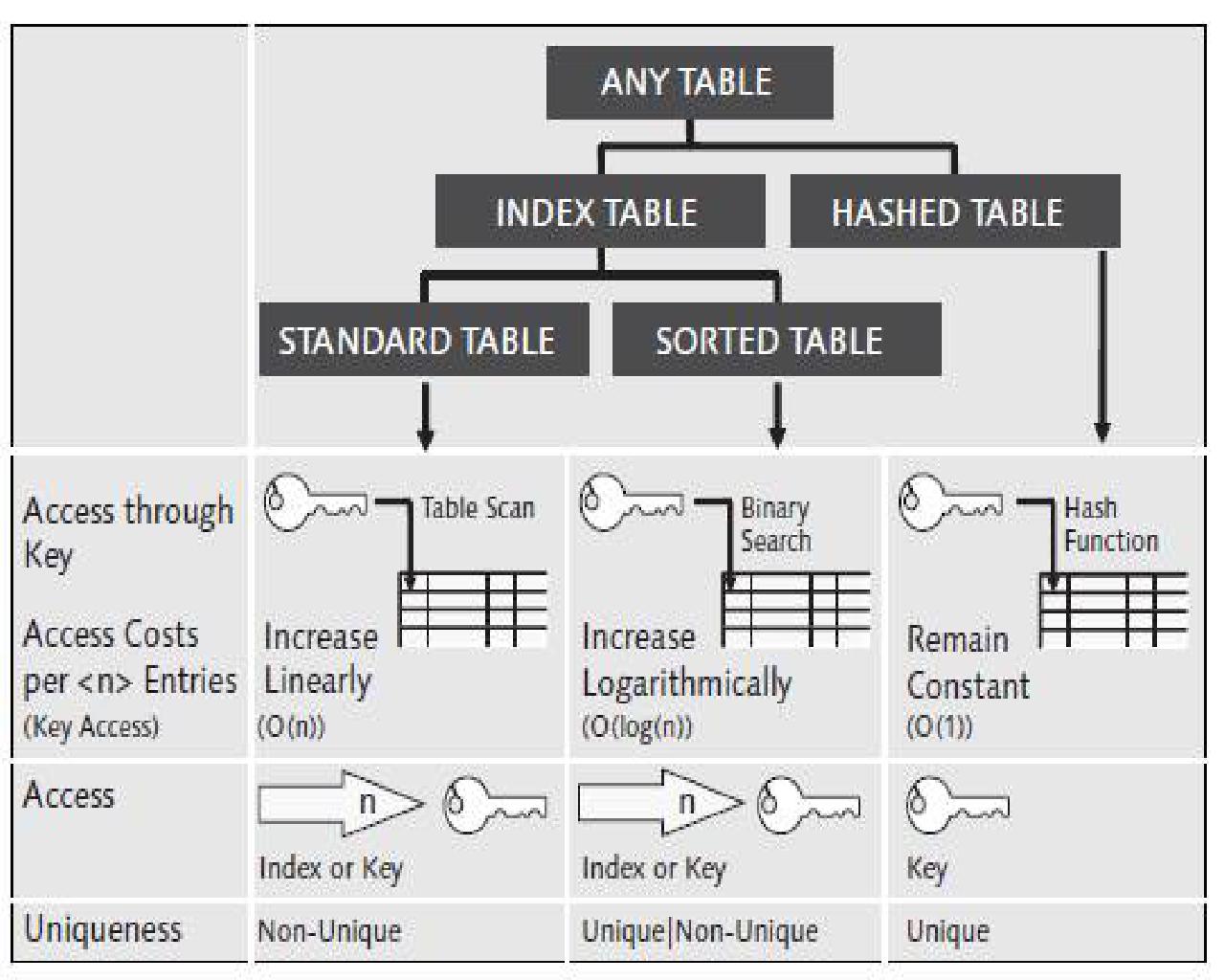

Este capítulo prepara as ferramentas principais para as criptomoedas baseadas na Prova de Trabalho (tal como o Bitcoin) pela introdução das funções de embaralhamento ou funções hash. Os seus valores servem como (carteiras de) identidade de arquivos. Existem vários usos delas na computação; logo, existem diferentes tipos delas com diferentes finalidades os quais apresenta todas.

Este capítulo explica

Bitcoin:

Bitcoins são (seguramente) guardados e transferidos?Excelentes livros de referências para acompanhar o curso são

Lembremo-nos de que, mesmo se o link URL expirou, o conteúdo é ainda disponível pelo archive.org no endereço https://web.archive.org/web/URL/ . Por exemplo, o plotter de funções sobre um corpo finito http://graui.de/code/ffplot/ ficará disponível sob https://web.archive.org/web/http://graui.de/code/ffplot/ . Neste caso, a página foi arquivada no dia 5 de maio 2018; o seu estado nesta data continua a estar disponível em https://web.archive.org/web/20180505102200/http://graui.de/code/ffplot/ .

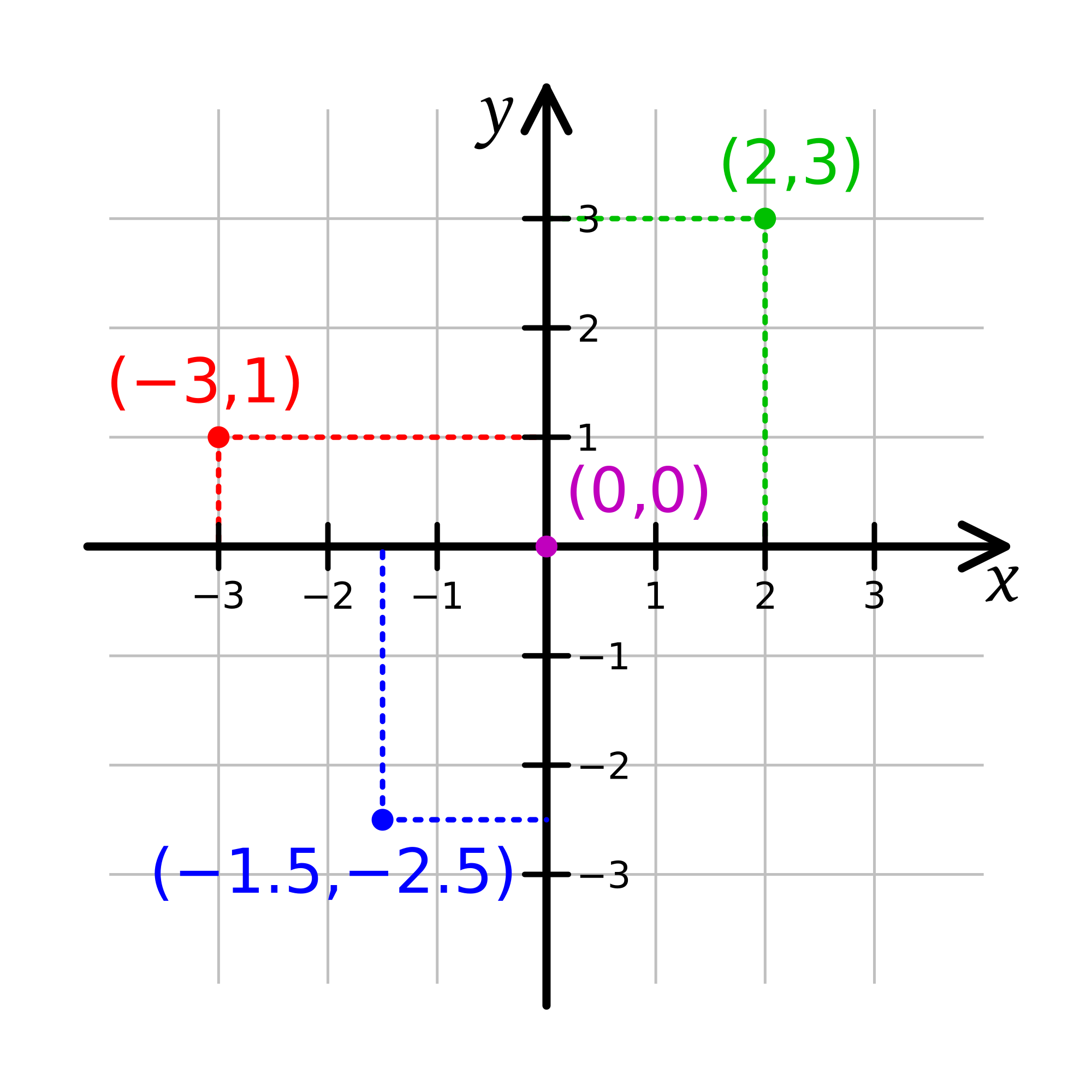

Esta secção explica a linguagem matemática básica, conjuntos e funções. Como as notações usada na matemática acadêmica diferem em uns pontos das do ensino escolar, repitamos as mais comuns:

A noção fundamental da matemática é a de um conjunto; segundo os dicionários Aurélio, Houaiss ou Michaelis:

Esta coleção de seres matemáticos é denotada por . Se um ser matemático pertence ao conjunto , dizemos que é em e escrevemos ou .

Por exemplo, o conjunto

Podemos comparar dois conjuntos e :

Podemos formar um novo conjunto a partir de dois conjuntos e :

Por exemplo, os números irracionais são todos os números reais que não são racionais, isto é, que pertencem ao .

Denote o seu produto cujos elementos são para em e em , isto é, Se , escrevemos em vez de , e em vez de , e assim por diante. Por exemplo, é o plano (euclidiano), e é o espaço.

Uma função descreve a dependência entre duas quantidades. No ensino escolar, é usualmente denotada por uma equação onde na expressão figuram

Por exemplo:

Porém, existem outras dependências, por exemplo:

Definição. Uma função é uma regra que associa a cada elemento de um conjunto exatamente um elemento de um conjunto .

Esta associação é simbolicamente expressa por . Refiramo-nos

A de é o conjunto de todos os valores de , Por exemplo, e para a função constante . O contra-domínio contém a imagem, mas não necessariamente coincide com ela,

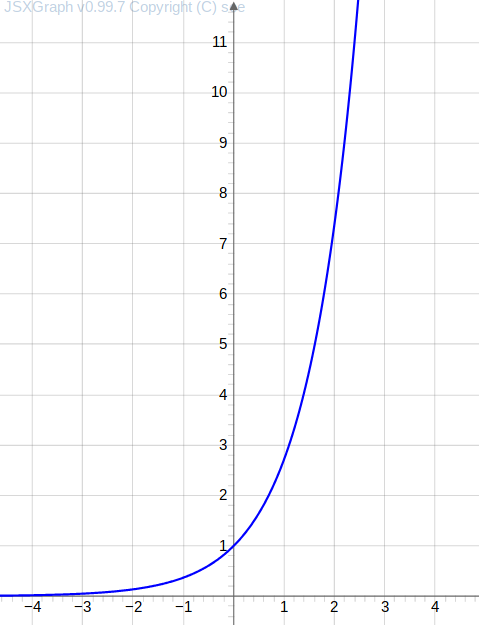

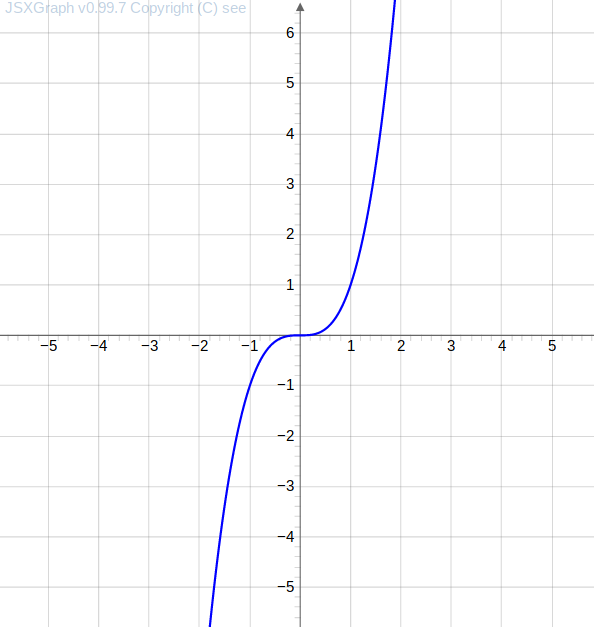

Usualmente, vemos funções com e , isto é, funções reais; chamamo-nas muitas vezes simplesmente de funções. Usualmente as letras denotem números reais; as letras denotem números naturais (usados para enumerações). Nos nossos exemplos:

Funções reais aparecem em diversas formas: além de

obtemos pela substituição da variável por um número real como , , , , …

uma tabela de valores e dado pela avaliação do lado direito da igualdade , e

um gráfico

Em mais detalhes:

Na forma de uma equação como nos exemplos acima: , por exemplo, Para facilitar, fazemos o convênio seguinte: Se escrevemos apenas a regra de associação, por exemplo, ou , então o domínio é o subconjunto máximo de para que esta regra seja definida (quer dizer, faça sentido). Por exemplo, nestes exemplos, e .

Na forma de uma tabela de valores, por exemplo: Um experimento mede a tensão de um resistor em dependência da corrente . A tabela tem as entradas e . Aqui (e ). (Gostaríamos de extrapolar esta função, isto é, estender o seu domínio a ; a este fim, parece provável que com .)

A equação funcional associa a cada valor um único valor , em símbolos, . Um tal par de valores pode ser interpretado como ponto no plano cartesiano. Para cada par de valores obtemos exatamente um ponto. Dado um ponto , os números reais e são chamados das coordenadas (cartesianas). O conjunto de todos os pontos forma a curva da função (ou gráfico), que ilustra o percurso da função . (Por exemplo, a parábola ou uma função afim .)

Para desenhar a curva:

Enche uma tabela de valores para uns argumentos , , …

Desenha os pontos dados nela, e

Conecta-os para obter o percurso da curva da função.

De vez em quando, para destacar que um objeto, por exemplo, uma função , depende de outro objeto, por exemplo, de um conjunto ou uma ênupla , escrevemos ou respetivamente ou em vez de .

No ensino acadêmico, uma função ou aplicação é denotada por para os dois conjuntos,

dizemos que manda ou envia cada argumento em a um único valor em .

Lê-se que é uma função de a , ou tem argumentos em e valores em . No contexto informático, pensamos de como um algoritmo, e referimo-nos a e como entrada e saída.

Uma função manda ou envia cada argumento em a um único valor em (ou associa a cada um único ). Escrevemos e denotemos este valor por . Frequentemente, ou e ou . Por exemplo, a função dada por manda em a em .

Função e aplicação são sinónimos. Contudo, a conotação é outra: Se os objetas do domínio são, por exeplo, números inteiros, conjuntos, então aplicação é mais comum, enquanto função é principalmente usada quando o domínio consiste de (ênuplas de) números reais.

A partir de duas funções e (sobre quaisquer domínios e imagens) pode ser obtida outra por concatenação; a função composta ou a composição , dado que a imagem de é contida no domínio de , isto é, . É definida por simbolicamente, para obter , substituímos em por .

Se temos duas funções, isto é, tais que os valores de são argumentos de , a sua composição é definida por isto é, a saída de é a entrada de , e denotada por

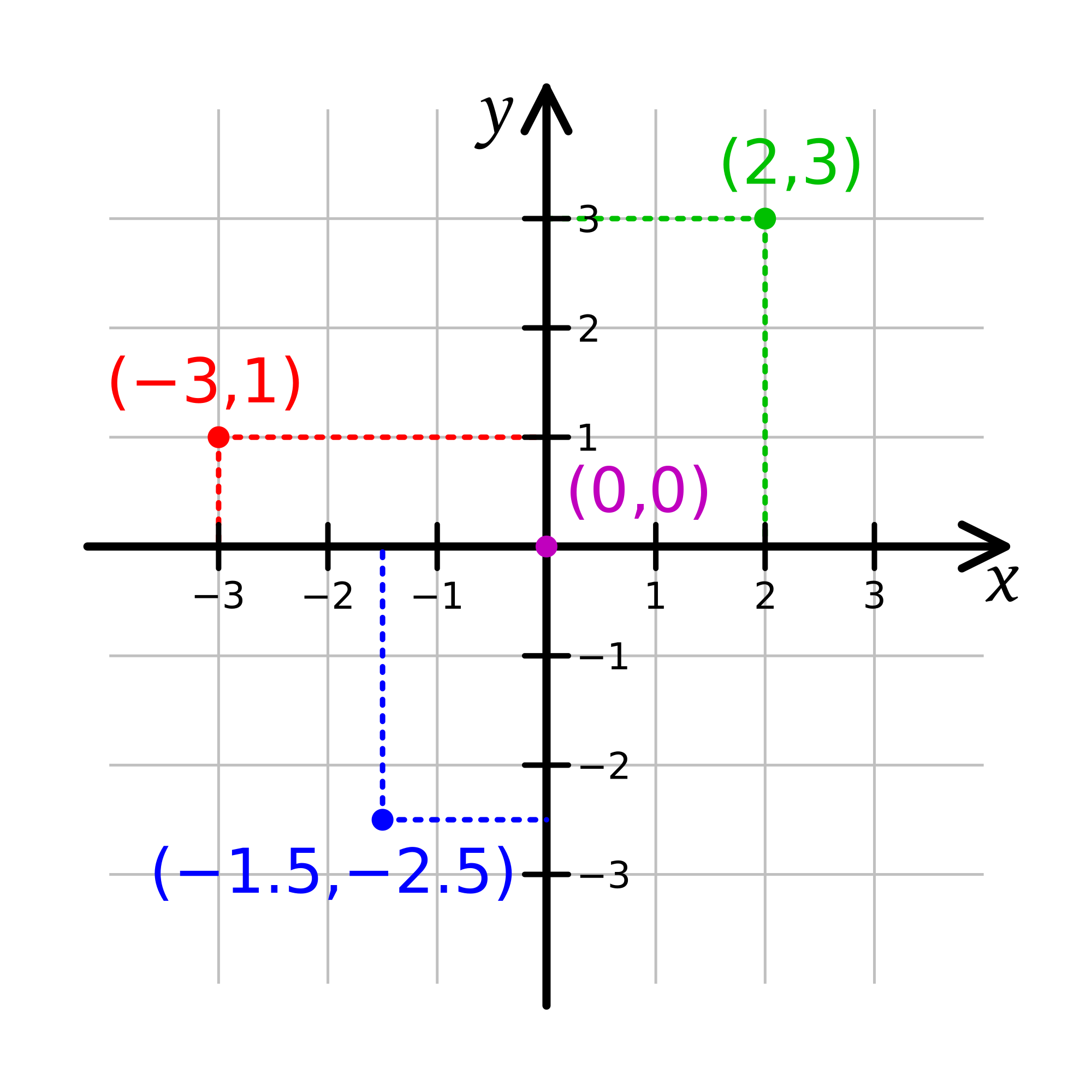

Por definição, uma função associa a cada argumento exatamente um valor . Frequentemente surge o problema inverso: Dado um valor , determina o seu argumento sob , isto é, tal que . Se uma função é injetora, isto é, implica , isto é, a argumentos diferentes são associados valores diferentes, então a cada valor é associado um único argumento . A função obtida pela associação inequívoca inversa , ou é a ou o de e denotada por . Ora, é a variável e a variável . Em fórmulas, a função inversa é obtida pela permutação das duas variáveis e na equação .

Matematicamente, a função tem o inverso , se e . Por exemplo, sobre vale para , e para e .

Para desenhar a função inversa, poderíamos permutar as designações dos dois eixos. Porém, isto comumente não se faz. Porém, se o domínio e a imagem coincidem, o gráfico da função inversa é o espelhamento do gráfico da função invertida na diagonal dos pontos cuja coordenada é igual à coordenada .

Exemplos. Olhemos uns exemplos de funções invertíveis. Observamos em particular que a invertibilidade depende do domínio: Quanto menor o domínio, tanto mais provável que a função seja invertível.

Resumimos:

Um número real no dia-a-dia é escrito em notação decimal com , , , , , em . Isto é, é como soma em potências de e com algarismos , …, . Por exemplo, Em vez da base decimal , existem outras. As mais comuns na informática são

Isto é,

Por exemplo, e

A criptografia serve a proteger dados, e consegue isto por um embaralhamento (cifração) que praticamente pode unicamente ser invertido (decifração) com uma informação adicional secreta, a chave.

Outrora, a criptografia estudou a transformação de um

tal que só uma informação adicional secreta, a chave, permita desfazê-la.

Hoje em dia, a criptografia estuda a transformação de

tal que só uma informação adicional secreta, a chave, permita desfazê-la.

| dados | = | arquivo digital (de texto, imagem, som, vídeo, …) |

| = | sequência de bites (= 0, 1) | |

| = | sequência de baites (= 00, 01, …, FE, FF) | |

| = | número (= 0, 1, 2, 3 …) |

Isto é, toda sequência de bites é uma número pela sua expansão binária e vice-versa.

A – F correspondem a um grupo de quatro bites) é preferida na criptografia simétrica cujos algoritmos transformam-nas, por exemplo, por permutação e substituição dos seus dígitos.Dados referem-se classicamente, antes da época digital, a textos, hoje em dia a qualquer arquivo digital, sejam textos, imagens, sons, e assim por diante. Nos nossos exemplos, sempre suponhamos que os dados sejam um texto. Quando assumirmos o ponto de vista matemática, os dados referem-se a um número natural, isto é, um elemento em , , , , …

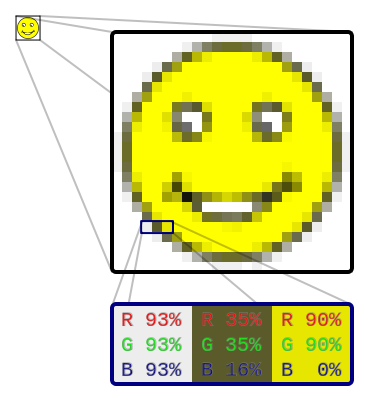

Mostramos pelos exemplos de textos e imagens como esta codificação, dos dados em (sequências de) números se faz: Recordemo-nos de que

Um texto é uma sequência de símbolos. Há várias codificações que associam a cada símbolo um número; as duas mais conhecidas são

ASCII, que cobre todos os caracteres ingleses (e os símbolos de pontuação) e que envia um símbolo a um baite,UTF-8, que inclui a ASCII e cobre todos os caracteres de todos os idiomas (por exemplo, do chinês, coreano, … e além disso, por exemplo, todos os símbolos matemáticos) e que envia um símbolo a , , ou até baites.Por exemplo, Com efeito, o ASCII somente predetermina a codificação dos números , isto é, todas as sequências de bites que começam com 0. Depois do ASCII,para internacionalizá-la, surgiram inúmeras codificações (por exemplo,

ISO-8859-1 ou ISO-Latin-1 para os alfabetos latins na Europa ocidental eISO-8859-5 para os alfabetos cirílicos usados na Europa oriental (por exemplo, na Bulgária ou Sérbia) e na Rússia.Todas elas ocuparam o espaço dos números para acrescentar os símbolos do próprio alfabeto, isto é, todas as sequências de bites que começam com 1.

A codificação UTF-8 teve uma abordagem mais engenhosa: O número dos dígitos binários consecutivos iniciais iguais a nos primeiros bites, acrescentado por , iguale o número de baites, de a , do símbolo codificado. Isto é, ela envia um símbolo a , , ou até baites, onde

Por exemplo, o símbolo ç, a letra c com uma cedilha, tem baites e Vemos que, com efeito, o número dos primeiros coeficientes consecutivos iguais a é (como já o segundo coeficiente é igual a ), o que, acrescentado por , resulta em , o número de baites de ç.

Para imagens, o formato mais simples é o de um bitmap, um mapa de bites. Uma imagem

é um conjunto de pixeis (por exemplo, ),

cada pixel é uma cor, e

cada cor é os seus graus de intensidade da luz das três cores primárias

O homem não consegue distinguir mais de 256 graus de cada cor primária,

basta codificar cada pixel por três baites.

Recordemo-nos de que a chave é a informação adicional secreta que pode ter várias formas a qual é sobretudo uma questão da conveniência. As mais usais são a

Por exemplo, no algoritmo antigo da Cítala ou bastão de Licurgo, a chave consiste da circunferência (em letras) do bastão usado, um número. Hoje em dia, um código PIN (= Número de Identificação Pessoal) ou senha são omnipresentes no nosso dia-a-dia; para facilitar a decoração, para datas muito sensíveis, é encorajada a decoração de completas frases (= múltiplas palavras) secretas.

A criptografia assimétrica depende de chaves maiores e por isso as armazena em arquivos (de textos com letras, chamados de ASCII-armor) de alguns quilobaites.

Historicamente, a chave para inverter a transformação (de dados inteligíveis em dados ininteligíveis) era tanto necessária para decifrar quanto para cifrar, a criptografia simétrica. Já foi usada pelo egípcios quase 2000 anos antes de Cristo.

Nos anos 70, surgiu a criptografia assimétrica, na qual as chaves para cifrar (a chave pública) e decifrar (a chave privada) são diferentes.

Com efeito, só a chave para decifrar é privada, guardada secreta, enquanto a para cifrar é pública, conhecida a todo mundo. (Porém, é possível, e muitíssimo útil, que as chaves trocam os seus papéis, a chave privada cifra e a pública decifra, a assinatura digital, explicada mais em baixo.)

Em comparação a criptografia simétrica, a criptografia assimétrica evita o risco de comprometimento da chave para decifrar envolvido

Em particular o primeiro ponto, que permite comunicar seguramente com qualquer pessoa através de um canal inseguro, é uma grande vantagem em comparação à criptografia simétrica! Tão grande que, enquanto antes da era da internet a criptografia assimétrica era impensável, depois a internet ficou impensável sem a criptografia assimétrica.

A um nível de segurança comparável, os algoritmos da criptografia simétrica são mais econômicos que os da criptografia assimétrica.

Aqui mais econômicos quer dizer que os algoritmos simétricos

RSA usa chaves de pelo menos bites, enquanto o algoritmo simétrico AES usa chaves de bites. (Esta diferença será explicada em Seção 9.5.)Esta diferença se reflete pelo gerenciamento entre uma chave assimétrica ou simétrica:

passphrase) que o usuário decora.MD5 ou SHA-256 a uma sequência de byes de um comprimento determinado, por exemplo, de baites. Padroniza o comprimento da chave e cifra para evitar uma leitura por outra pessoa.)Exemplo de uma chave pública codificada em ASCII:

-----BEGIN PGP PUBLIC KEY BLOCK-----

Version: SKS 1.1.6

Comment: Hostname: pgp.mit.edu

mQENBFcFAs8BCACrW3TP/ZiMRQJqWP0SEzXqm2cBZ+fyBUrvcu1fGU890pd43J diW

IreHx/sbJdW1wjABeW8xS1bM67nLW9VVHUPLi9QP3VGfmqmXqbWIB7OxizZ PTDCWm

oymm/+TlTTAZWU6Wwvmjk88QlmU941tUvBsQ1cw1cAxw+2jLCgkz8XvW npMPKKj1f

sNZ/FcPVMC6dkwHAFc7Rm4DNibJzLvD8woL0vAdUR4HhOQli9+Fpv UO0KVVhOwF0f

14EURddA4qZVyPM8e3FvxiWF0JWJuxCuiBHh5ghT/Q+OQMMOJW VTwME5nQ87vohfX

gjRbYjW8gyLRqIjt2Gc7dNgIoKE5r/PABEBAAG0I0Vubm8g TmFnZWwgPGVubm8ubm

FnZWxAdC1vbmxpbmUuZGU+iQE5BBMBAgAjBQJXBQLPAh sDBwsJCAcDAgEGFQgCCQo

LBBYCAwECHgECF4AACgkQVJDsz4ujnoR03gf9HIIc pOSI1yokf6JZjH/Oon+FDoJd

7i7B1wfMyOKmSDsTbrJqimi7s8R9hsSljYuf/s TzMbGGCoHkOfnZyGuv3HovTO90x

g5JSsCTU/DhojHqANODJ23lTZFgW0vOmxkL KpRKOPiZ+xX3z9PjDNULFCBLV4s2+m

UABKbkKJLecytE8g4WWDkV7ePHrkTZyS sAoaNvLW6f0BxGmO0L4Igf35UG2ZbzMah

m8eFu6ADr3gQKO1DaiOhQsF5oInGq ymyaZyNCMR0CohWZuGT1DLVFUOzGos1p42Tl

BqylUJGw8ll9xeQJevAMf2xdrl DyRNxyy6ojOjXMzmf32CPQpI7JN7kBDQRXBQLPA

QgAwL9sFKBf2h8KLjHkfSXD EMMVgKdifO9J6F0ubS8l4vXj+DlnJusjxa7oLMIrxp

BT35y06pohtqwKMsxGEZ Uvx9MKk1NdU5OksPyvoSSVcIm4APzC/1pSFaHUjlWp3HI

4PC5yFBo3IMqIajtu PyYOB3A8O5iIIm8ip1BvEVHTruAOz/1wIFr+xgFmglqU2XvO

coDHz442h71CD0 2iDVjQyO8Cmb87AmSc+dV4iXUalK5+GQRe21lAhIB2jVprdFvx6

VJvsF7Xf+RB 2GsZ61v4glGgYFaXLDeRYwyearjGuE2thLo9RdGu2/gfyJFwij43Lc

7kGX1/rI YHOTPJTmv5QQARAQABiQEfBBgBAgAJBQJXBQLPAhsMAAoJEFSQ7M+Lo56

EoLMH /3AMzxXON2m0rXwFVnBStaYGAC7bQilAJdgoiYASAxS2KHphpvHQ8Y6BUOHv

xG Wp4v350kZkiMGDblOe63/6mFHizFg/PTxeRDJLS7hWp1RUASd47hmBbrjFDRHu

4i1mYHrHvQy6QXSO6z88fStgYFWcer+JALtlnJCs8cQ67wMRxjZPEjUj1uGrm6 skK

Y5LBJvTCj4GN3vPVExvmLvRXPgS0pgiCYPdqbxUY97VT9jzsHXeCmmNJO8t oUnlH0

HpIcNfP76d3vdBwnAkCarnxqcCPBMZ+0lJWYUeqmlRTIBsIMRTOpTi3x fdbVBxlb+

wJ/p8VnJSURox3xoxHaJCHeU==jKED

-----END PGP PUBLIC KEY BLOCK-----Para comparar, o hash md5 (de 16 baites) da palavra “chave” em codificação hexadecimal (isto é, o alfabeto 0, …, 9, A, B, C, D, E, F) é

3fc75801d131d80c89186ce5d064dc2ba3.TSL])

A chave pública e privada podem inverter os seus papéis: Assim só o dono da chave privada pode cifrar o texto, e todo mundo (que conhece a chave pública) pode decifrá-lo.

O que parece fútil é com efeito um uso (economicamente) importantíssimo da criptografia assimétrica. Ele chama-se assinatura digital, e serve para identificar a fonte de dados na internet: Com efeito, como só o dono da chave privada pode cifrar o texto tal que a chave pública o decifre, todo mundo que conhece a chave pública pode verificar que o texto cifrado provém do dono da chave privada.

A criptografia assimétrica usa métodos matemáticos, mais exatamente aritmética modular, para cifrar. A segurança (= a dificuldade da decifração) da criptografia assimétrica é baseada em problemas matemáticos reconhecidos dificílimos há séculos.

A criptografia simétrica (como as funções de hash) usa métodos de cifrarão mais artesanais, que, de aparência, visam maximizar a difusão e confusão, principalmente por substituição e permutação (vide Seção 1.3.1). A segurança da criptografia simétrica é simplesmente baseada na renitência de falhar diante ataques de criptógrafos durante anos. Isto é, não é satisfatório de um ponto de vista transcendente, mais pelo menos prático. (A grande maioria das ciências, por exemplo, a medicina, confia quase exclusivamente nas estatísticas como fonte de conhecimento.)

O princípio de Kerckhoff postula que o

Enquanto o conhecimento da chave compromete uma única cifração, o conhecimento do algoritmo compromete todas as cifrações. Um algoritmo público garante a dificuldade da decifração depender só do conhecimento da chave, mas não do do algoritmo. Quanto mais usado, tanto mais provável que o algoritmo será conhecido. Para ele ser útil, necessita ser seguro mesmo sendo público.

As metas de Shannon da

desejam ofuscar a relação entre o texto cifrado e

Idealmente, quando uma letra da chave respectivamente do texto claro muda, a metade do texto cifrado mude, isto é, cada letra do texto cifrado mude com uma probabilidade de 50%. Enquanto a saída da cifração, o texto cifrado, depende deterministicamente da entrada, do texto claro, e da chave, o algoritmo visa ofuscar esta relação no sentido de torná-la tão complicada, entrelaçada, embaralhada quanto possível: cada letra da saída, do texto cifrado, depende de cada letra da entrada, do texto claro, e da chave.

Uma boa confusão ou difusão dificulta ataques estatísticos sobre

Textos claros geralmente não ocorrem com a mesma probabilidade. Ela depende, por exemplo, do idioma, do jargão ou do protocolo usado.

Moralmente, um método de criptografia é perfeitamente seguro se um texto cifrado gerado com ele não permite tirar conclusões sobre o texto claro correspondente. Isto é, a probabilidade que um texto claro e uma chave resultaram no texto cifrado é a mesma para todos os textos claros e todas as chaves.

Denote um texto claro e a sua probabilidade.

Um método de criptografia é chamado perfeitamente seguro se, para todo texto claro, a sua probabilidade é (estocasticamente) independente de qualquer texto cifrado. Em fórmulas, para todo texto claro e todo texto cifrado , temos .

Se um atacante interceptar um texto cifrado , então ele terá nenhuma vantagem, isto é, a sua probabilidade de obter o texto claro é a mesma como se ele não conhecesse .

Em 1949, Shannon provou o seguinte teorema, que explica sob quais condições um método de criptografia é perfeitamente seguro:

Seja finita o número de chaves e de texto claros e para todo texto claro . O método de criptografia é perfeitamente seguro, se

Isto é, desvios estatísticos tendem a enfraquecer o criptossistema. Em particular, é importante usar um gerador de números totalmente aleatório para as chaves.

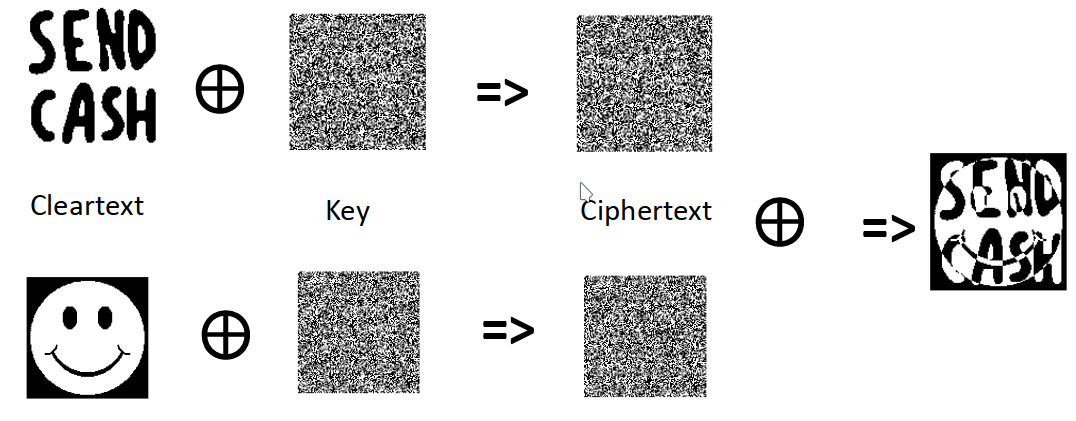

Um criptossistema perfeitamente seguro é o one-time pad em que uma chave (do mesmo tamanho que o do texto claro) é adicionada (bite a bite) ao texto claro (vide ). Vide Seção 3.1.

Usar um tal criptossistema perfeitamente seguro é geralmente complicado na prática. Para aplicações em tempo real, como na Internet, eles são pouco usados.

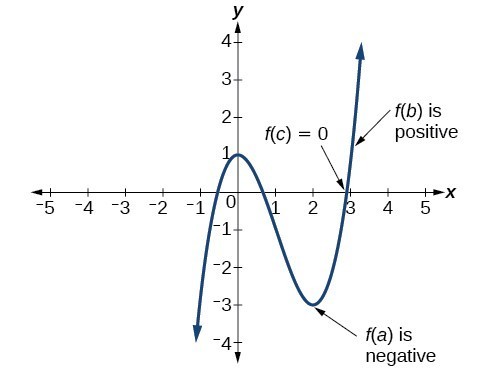

Como segurança perfeita é inviável, a segurança é demonstrada

Embora existam criptossistemas simétricos comprovadamente seguros (tal como o gerador pseudo-aleatório de Blum-Blum-Shub cuja segurança é redutível ao problema da computação do Resíduo Quadrático), os algoritmos mais eficientes e mais usados, tal como o AES, comprovam a sua resistência apenas contra ataques conhecidos, tais como as da criptoanálise diferencial ou linear.

Os problemas usados pela criptografia assimétrica são todos NP: Todo algoritmo criptográfico cifra ou decifra uma mensagem com a chave em tempo polinomial no tamanho da chave em bites. Por outro lado, todos os algoritmos conhecidos para cifrar ou decifrar sem a chave levam tempo exponencial no tamanho da chave em bites.

Por enquanto, a conjectura sendo irresolvida, existem teoricamente algoritmos polinomiais para cifrar ou decifrar sem a chave em tempo polinomial; contudo, praticamente, após décadas de esforços contínuas da comunidade de criptógrafos em vão, parece improvável.

Exemplo. O exemplo inicial de um tal criptossistema comprovadamente seguro foi em 1982 o de Goldwasser e Micali para a segurança semântica pela redução ao problema do Resíduo Quadrático.

Dados e um produto de dois primos, é difícil determinar se é quadrático módulo (isto é, se existe tal que ou não) se, e tão-somente se, o assim-chamado símbolo de Jacobi para é e se os fatores primos de são desconhecidos.

O criptossistema de Goldwasser-Micali consiste em:

Logo em seguida, em 1985, surgiu criptossistema o algoritmo ElGamal, que foi provado semanticamente seguro pela redução ao problema de Diffie-Hellman Decisório. Isto é, a segurança semântica (IND-CPA) do criptossistema ElGamal é provada sob a hipótese da dificuldade do problema de Diffie-Hellman Decisório que é uma variação do (dificílimo) problema da computação do logaritmo discreto (na aritmética modular); vide Seção 6.2 para mais detalhes. Isto é, prova-se que ganhar o jogo do IND-CPA é pelo menos tão difícil quanto o problema de Diffie-Hellman suposições de segurança com um fator polinomial.

Cautela: A segurança teórica permanece uma idealização insuficiente para a realidade: Por exemplo, Ajtai e Dwork apresentaram em 1997 um criptossistema e o provaram teoricamente seguro pela redução a um problema difícil. Um ano depois, em 1998, este foi quebrado por Phong Nguyen e Jacques Stern.

O paradoxo é que comprovado não significa verdadeiro: um sistema comprovadamente seguro não é necessariamente verdadeiramente seguro, porque a prova se faz em um modelo formal que supõe

Por exemplo,

Além disto, a prova pode estar errada! Apesar desta incerteza, as provas de segurança são um critério (teoricamente necessário, mas praticamente insuficiente) útil para a segurança de um criptossistema.

O que exatamente significa segurança? A ideia que o atacante não pode derivar o texto original do texto cifrado é insuficiente, porque não significa que um atacante consiga outras informações relevantes sobre o conteúdo do texto claro (tais como trechos dele).

Mas até esta condição que não consiga informações sobre o texto claro é insuficiente nalgumas circunstâncias: Se

RSA de livro didático, por exemplo) eentão ele pode cifrar todos esses possíveis textos claros com a chave pública e comparar o texto cifrado com os seus textos cifrados obtidos.

Portanto, num método de criptografia assimétrica, sempre deve ser assumido que o atacante conheça a chave pública. Assim, ele pode cifrar qualquer texto claro de sua escolha e compará-lo com o texto cifrado para aprender algo sobre o texto claro desconhecido. Esse ataque é chamado de ataque de texto claro selecionado (Chosen Plaintext Attack = CPA).

Demarquemos a noção da segurança pela resistência contra vários cenários de ataques que ordenamos pelos recursos dos quais o atacante dispõe:

CPO = ciphertext-only attack)O atacante tem o texto cifrado de várias mensagens, todas cifradas pelo mesmo algoritmo. A tarefa do atacante é encontrar tantas mensagens claras quanto possíveis, ou melhor ainda, encontrar a chave ou chaves que foram usadas, o que permitiria decifrar outras mensagens cifradas com essas mesmas chaves.

O atacante tem o texto cifrado e supõe que o texto claro contenha certas palavras ou até frases inteiras (o crib). Por exemplo, a Enigma, máquina criptográfica usada pelos eixos de potências na Segunda Guerra Mundial, foi quebrada pela repetitividade das palavras nas mensagens; muitas comunicaram, por exemplo, diariamente o boletim meteorológico e o anunciaram por tais palavras (Wetterbericht em alemão) no início de cada tal mensagem.

KPO = known plaintext attack)O atacante tem o texto cifrado e o texto claro correspondente. A tarefa é encontrar as chaves usadas ou um algoritmo que decifra outros textos cifrados pelas mesmas chaves. (A criptoanálise linear situa-se neste cenário.) Um exemplo recente é um ataque de 2006 ao protocolo Wired Equivalent Privacy (WEP) para cifrar uma rede local sem fio que explora a previsibilidade de partes das mensagens cifradas, os cabeçalhos do protocolo 802.11.

CPA = chosen plaintext attack)O atacante tem o texto cifrado e o texto claro correspondente, e pode escolher os textos claros; assim que o atacante possa deliberadamente variar, ou adaptar, o texto claro e analisar as alterações resultantes no texto cifrado. (A criptoanálise diferencial situa-se neste cenário.)

Este é o cenário mínimo para criptografia assimétrica! Como a chave de criptografia é pública, o atacante pode cifrar mensagens à vontade. Logo, se o atacante pode reduzir o número de textos claros possíveis, por exemplo, ele sabe que são ou “Sim” ou “Não”, então ele pode cifrar todos os textos claros possíveis pela chave pública e compará-los com o texto cifrado interceptado. Por exemplo, o algoritmo modelar RSA (em Seção 8.1) sofre deste ataque, e nas suas implementações é preciso de preencher o texto claro por dados aleatórios para robustecê-lo contra este ataque CPA.

No ataque de texto cifrado selecionado o atacante seleciona diferentes textos cifrados (exceto o texto cifrado a ser decifrado) que serão decifrados para ele derivar a chave. Por exemplo, o atacante dispõe de um dispositivo que não é desmontável e cifra automaticamente.

No ataque de texto cifrado adaptativo os textos cifrados (exceto o texto cifrado a ser decifrado) são adaptados dependendo do texto obtido após cada decifração. Poucos ataques práticos se situam neste cenário, mas ele é importante para provas de segurança: Se a resistência contra os ataques neste cenário é comprovada, então a resistência contra todo ataque realístico de texto cifrado selecionado pode ser admitida.

O termo “segurança polinomial” apareceu em 1984 em Goldwasser e Micali (1984).

IND-CPAOs autores, Goldwasser e Micali, demonstraram subsequentemente que a segurança semântica é equivalente a IND-CPA, indistinguibilidade (IND) do texto cifrado sob texto claro selecionado (= Chosen Plain-text Attack):

Em um método de criptografia assimétrica, o atacante conhece a chave pública. Assim, ele pode cifrar qualquer texto claro de sua escolha e compará-lo com o texto cifrado para aprender algo sobre o texto claro desconhecido. Esse ataque é chamado de ataque de texto claro selecionado (CPA = Chosen Plain-text Attack). Um método de criptografia é seguro contra IND-CPA (indistinguibilidade do texto cifrado para textos claros selecionados), se nenhum atacante consegue distinguir o qual entre dois textos claros, que ele selecionou antes, corresponde ao texto cifrado, que recebeu depois.

O criptossistema é indistinguível sob ataque de texto claro selecionado se todo adversário de tempo polinomial probabilístico tiver apenas uma “vantagem” insignificante sobre adivinhação aleatória:

O jogo IND-CPA em quatro passos com restrição de tempo de execução polinomial (no comprimento [em bites] da chave ) para os cálculos de atacante (ao criar os dois textos claros, no segundo passo, e ao escolher o texto claro que corresponde ao texto cifrado, no quarto passo).

É criada um par de chaves, uma secreta e outra pública, ambas com bites. O atacante recebe a chave pública.

O atacante cria dois textos claros de tamanho igual e .

A máquina criptográfica

O atacante escolhe um bite em .

Um atacante que escolhe o bite na quarta etapa aleatoriamente está com probabilidade correto. Um método de criptografia é chamado seguro contra IND-CPA se nenhum atacante tiver uma probabilidade de sucesso significantemente maior que . Isto é, se é insignificante. O adversário tem uma “vantagem” insignificante, se vence com probabilidade , onde é uma função insignificante em , isto é, para toda função polinomial (diferente de zero) existe tal que para todo .

Uma diferença insignificante deve ser permitida porque é o atacante facilmente aumenta a sua probabilidade de sucesso acima de por adivinhar uma chave secreta e tentar decifrar o texto cifrado com ela.

Observação. Embora o jogo acima é formulado para um criptossistema assimétrico, pode ser adaptado ao caso simétrico, substituindo a cifração com a chave pública por um oráculo criptográfico (= uma função cujo funcionamento é totalmente desconhecido) que retém a chave secreta e cifra textos claros arbitrários a pedido do adversário.

Algoritmos de criptografia semântica segura incluem El Gamal e Goldwasser-Micali porque a sua segurança semântica pode ser reduzida à solução dalgum problema matemático difícil, isto é, irresolúvel em tempo polinomial; nestes exemplos, o problema Diffie-Hellman decisório e o Problema do Resíduo Quadrático. Outros algoritmos semanticamente inseguros, como RSA, podem ser tornados semanticamente seguros por preenchimentos criptográficos aleatórios como o OAEP (= Optimal Asymmetric Encryption Padding).

Exemplo. O método de criptografia Elgamal é IND-CPA-seguro sob a hipótese de que o problema de Diffie Hellman Decisório seja difícil. Para provar a segurança, construamos a partir de um

IND-CPA para El Gamal (isto é, se lhe é dada a cifração de uma de duas mensagens claras sob a chave pública, então ele identifica com probabilidade à qual (das duas mensagens claras) ela corresponde),DDH, isto é, dada uma base e expoentes , e em , decide em tempo polinomial se ou não,como se segue:

A estratégia de é, portanto, optar por se, e tão-somente se, está correto. Logo, a probabilidade que esteja correto é .

IND-CCARecordemo-nos de

IND-CPA (indistinguibilidade de texto cifrado para textos claros selecionados), se nenhum atacante consegue distinguir o qual entre dois textos claros, que ele selecionou antes, corresponde ao texto cifrado, que recebeu depois, eUm método de criptografia é seguro contra IND-CCA (indistinguibilidade de texto cifrado para textos cifrados selecionados), se o atacante, no segundo e quarto passo do jogo de IND-CPA, pode mandar decifrar qualquer texto cifrado (exceto aquele a ser decifrado), e, mesmo assim, não consegue distinguir o qual entre dois textos claros corresponde ao texto cifrado:

Exemplo. O ataque de Bleichenbacher de PKCS#1 de 1998 contra a variante de RSA seguro contra IND-CPA (mas, justamente, não contra IND-CCA).

Bellare e Namprempre mostraram em 2000 para uma cifra simétrica que se

IND-CPA, eentão a cifra com Encrypt-then-MAC resiste contra um ataque IND-CCA.

Um sistema criptográfico é maleável se é possível transformar toda mensagem cifrada de uma mensagem , sem nenhum conhecimento sobre , em uma mensagem cifrada de alguma mensagem por uma função conhecida tal que a relação entre e seja conhecida.

Exemplo. Todos os criptossistemas comuns são maleáveis; veremos, entre outros, que o criptossistema ElGamal é maleável.

Como consequência prática, uma cifra maleável não permita verificar a autenticidade de uma mensagem, isto é, se foi alterada entre envio e receção. Logo, é mais suscetível a um ataque de Man-in-the-middle, um homem (no meio) entre dois correspondentes que interceta e forja as suas mensagens trocadas.

Se a maleabilidade é indesejada (para garantir a autenticidade da mensagem cifrada), então se anexa à mensagem um valor de uma função unidirecional, tal como um hash criptográfico, chamado de Código de Autenticação de Mensagem (MAC) da mensagem cifrada. (Chamado de Encrypt-then-MAC e usado, por exemplo, em VPNs, redes privadas virtuais. O hash não cifrado da mensagem clara, MAC-and-Encrypt é usado no protocolo SSH e o hash cifrado da mensagem clara no protocolo TLS que segura o protocolo HTTPS.) Embora um atacante possa alterar a mensagem cifrada , não consegue alterar o seu MAC.

Observação. Existem cifras assimétricas não-maleáveis; a primeira tal cifra foi a de Cramer-Shoup.

O one-time pad que

é maleável porque um bite no texto cifrado é invertido se, e tão-somente se, o bit correspondente no texto claro é invertido.

Se o atacante sabe decifrar um trecho do texto cifrado, então ele pode alterá-lo para corresponder a qualquer outro texto do mesmo comprimento. Isto é: Se seja o texto claro, a chave secreta e o texto cifrado, então o texto cifrado de para qualquer é .

No sistema criptográfico RSA, um texto claro é cifrado por onde é a chave pública módulo . Se é um texto cifrado de um texto claro , então o texto cifrado de para qualquer é Por isso, quando implementado, o texto claro é primeiro preenchido aleatoriamente por um protocolo como OAEP ou o PKCS1.

No sistema criptográfico ElGamal, um texto claro é cifrado pelo par , onde é a chave pública para a base . Logo, se o par é o texto cifrado de , então, para qualquer , o par , é o texto cifrado de .

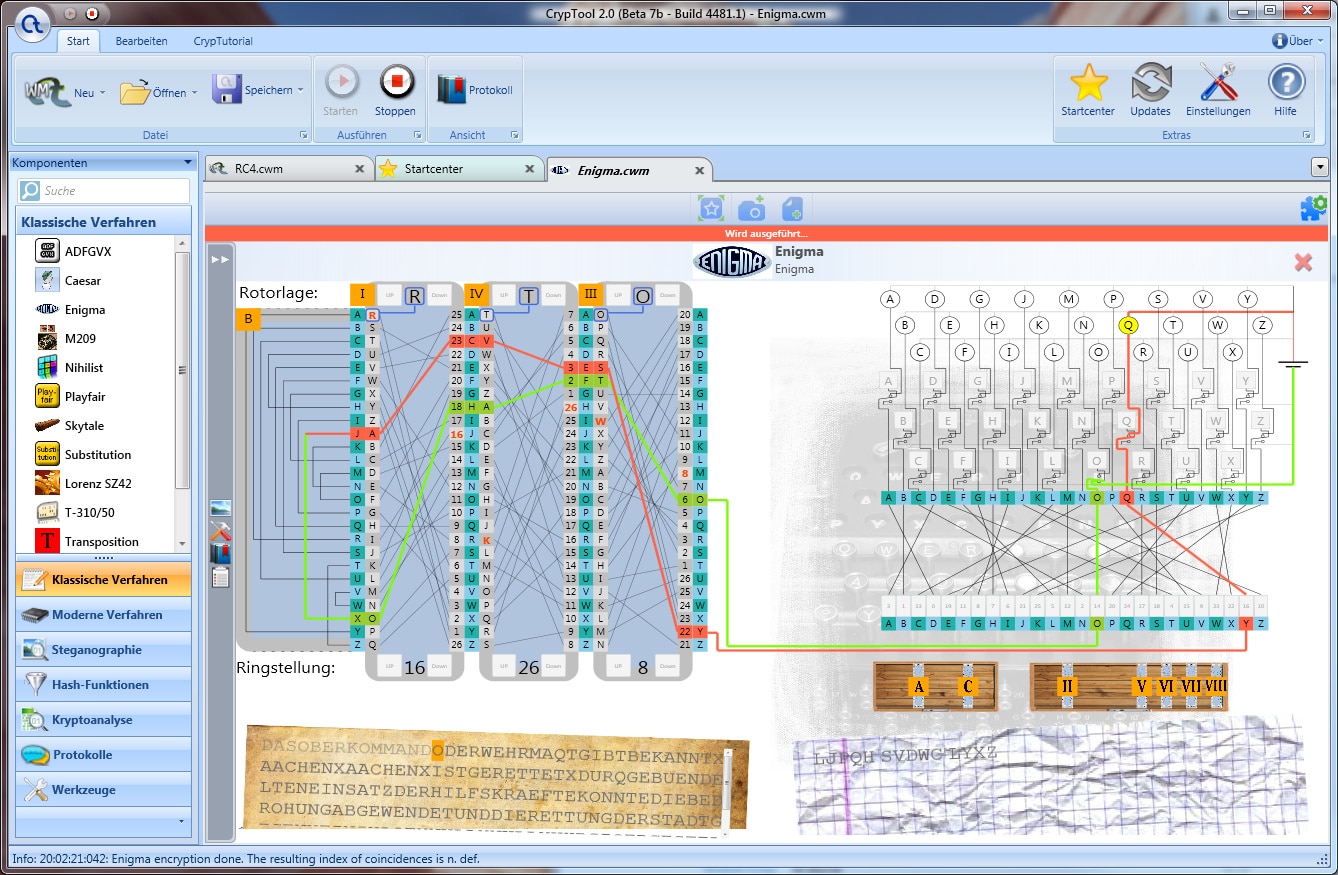

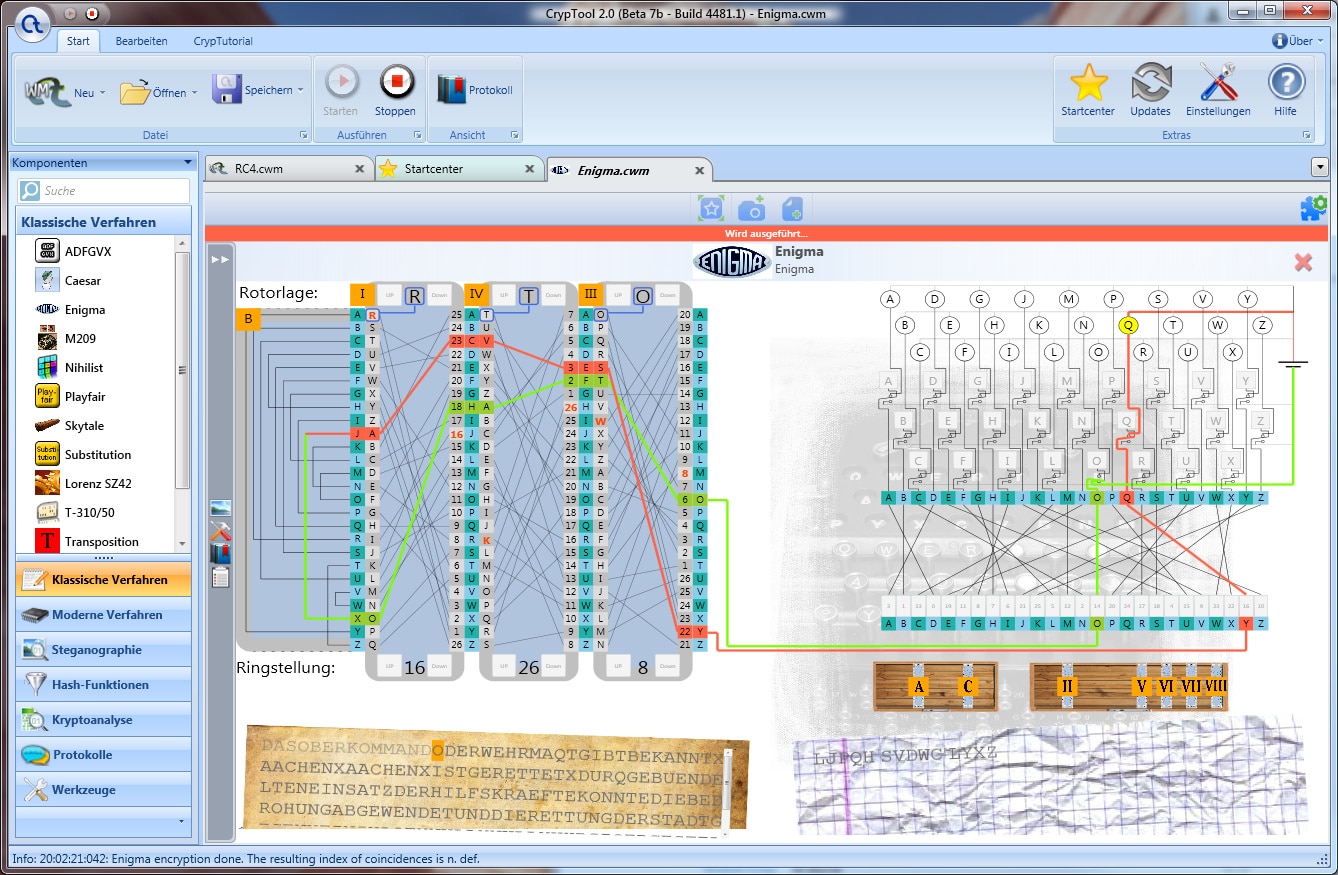

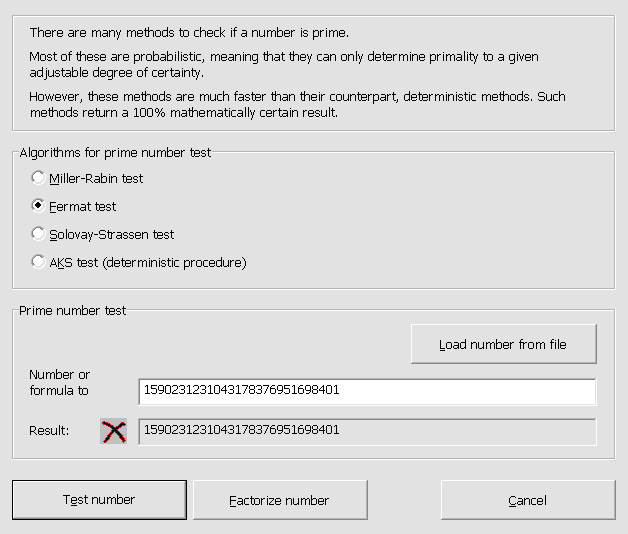

É recomendado experimentar com o aplicativo CrypTool que

apresenta mais de algoritmos criptográficos tais como os históricos (simétricos)

Enigma,mas também os modernos simétricos e assimétricos, como

AES, eRSAe

Além disto, explica a matemática por trás destes algoritmos, por exemplo, o Algoritmo de Euclides, por animações.

Tem duas versões diferentes, CrypTool 1 e CrypTool 2. Trabalhamos de preferência com o CrypTool 1.

CrypTool 2Apresentamos uns exemplos antigos de algoritmos criptográficos sobre textos: Historicamente, a criptografia estuda a transformação de um

tal que só uma informação adicional secreta, a chave, permita desfazê-la.

Os algoritmos protótipos históricos são

Veremos que mesmo com a presença de muitas chaves um algoritmo, como o dado pela permutação arbitraria do alfabeto que tem quase chaves, pode ser facilmente quebrado porque preserva regularidades como a da frequência das letras.

Como critério suficiente para uma boa segurança existe o da boa difusão por Shannon: Idealmente, se uma letra do texto claro muda, então a metade das letras do texto cifrado muda.

Veremos em Seção 3 como os algoritmos modernos, as redes da substituição e permutação, juntam e iteram os dois algoritmos protótipos complementares para atingir a meta da boa difusão por Shannon.

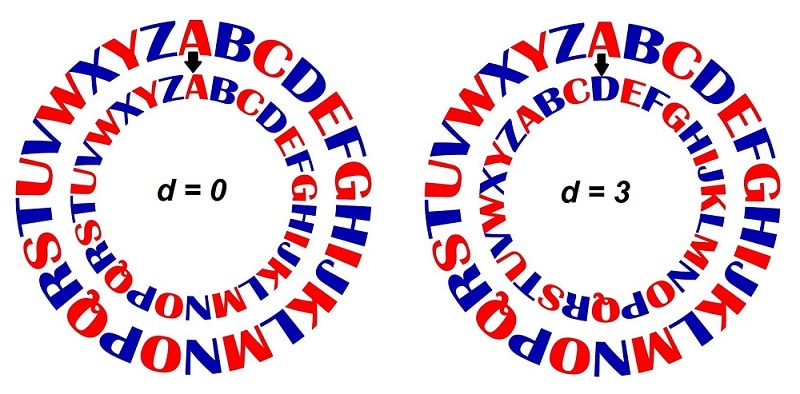

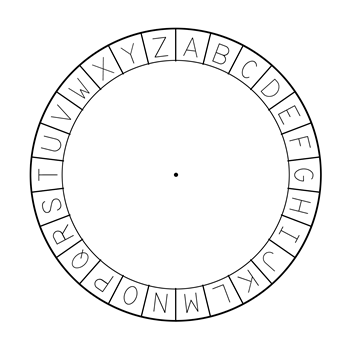

Este método foi usado por (Júlio) César (100 – 44 B.C.) e por Augusto (César) (63 – 14 B.C.): Fixa-se uma distancia entre letras em ordem alfabética, isto é, um número entre 0 e 25, e traslada-se (para frente) cada letra do alfabeto (latino) por esta distância . Suponhamos que as letras sejam arranjadas em um anel; assim que o traslado de uma letra no fim do alfabeto resulte em uma letra no início do alfabeto.

Por exemplo, se , então

Existem chaves (incluindo a chave trivial ).

Para decifrar, traslada-se cada letra pela distância , isto é, posições para trás. Se as letras do alfabeto forma uma roda, então as letras estão trasladadas

Pela ciclicidade (ou circularidade) da formação das letras, observamos que um traslado de posições no sentido anti-horário iguala a um de posições no sentido horário.

Questão: Para qual a cifração é auto-inversa, isto é, a cifração iguala a decifração?

Em vez de substituirmos cada letra por outra trasladada pela mesma distância fixada , substituamos cada letra por outra letra arbitrária, por exemplo:

| A | B | … | Y | Z |

| … | ||||

| E | Z | … | G | A |

Para podermos desfazer a cifração, é necessária que nunca duas letras sejam enviada a mesma letra! Isto é, permutamos as letras. Assim obtemos chaves ( o número de senhas que podem ser formados com bites).

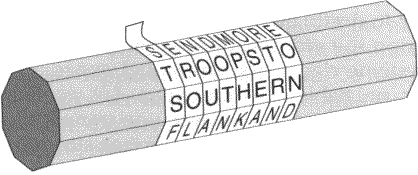

A cítala ou o bastão de Licurgo (= legislador de Esparta cerca de 800 AC) é um bastão com o qual os espartanos cifravam como segue:

As letras assim transpostas no pano podiam unicamente ser decifradas por um bastão com a mesma circunferência (e suficientemente comprido) pela mesma maneira como o texto foi cifrado:

Aqui, a chave é o número dado pelo número das letras que cabem nesta circunferência.

Por exemplo, se o bastão tem uma circunferência de letras (e um comprimento de letras), as duas linhas

| l | u | a |

| m | e | l |

tornam-se as três linhas

| l | m |

| u | e |

| a | l |

que são concatenadas (para não revelarem nem a circunferência, nem o comprimento) à linha

| L | M | U | E | A | L |

Aplicamos os critérios para segurança em Seção 1.3.1 aos exemplos históricos.

A Substituição (das letras do alfabeto por traslado) usada por César

viola todas as qualidades desejáveis, principalmente o princípio de Kerckhoff, que o algoritmo seja público:

Uma vez o método for conhecido, considerando a pequena quantidade de 25 chaves, o texto cifrado cede em pouco tempo a um ataque de força bruta, uma busca exaustiva que prova cada chave.

A Substituição (das letras do alfabeto por permutação arbitrária)

| A | B | … | Y | Z |

| … | ||||

| E | Z | … | G | A |

tem chaves, por isso um ataque de força bruta é computacionalmente inviável.

Mas ele viola as metas da difusão e confusão. Se a chave (= permutação do alfabeto) troca a letra pela letra , então há

Com efeito, o algoritmo permite ataques estatísticos sobre a frequência de

em português. Por exemplo,

Substituindo

é um ponto de partida propício para decifrar o texto: Quanto mais texto cifrado, tanto mais provável que esta substituição coincide com a dada pela da chave para estas letras.

Por exemplo, o texto considerando que as três letras mais comuns do português são, nesta ordem, AEO e que , e aparecem respectivamente , e vezes, obtemos Suponhamos que = e que = . Em particular, corresponde a e a . Logo para estarmos levados ao chute Este exemplo é muito artificial pela sua brevidade que dificilmente permita formar uma frase que tenha no mesmo tempo um conteúdo típico e frequências de letras típicas. Como exercício, caro leitor, construa uma tal frase!

A cítala viola

Com efeito, o valor máximo da circunferência é onde = o número das letras do texto cifrado. Por isso, um ataque de força bruta, é viável.

Ela tem

Com efeito, o algoritmo permite ataques estatísticos sobre a frequência de

Por exemplo, propício seria a escolha da circunferência como o número que maximiza a frequência do bigrama ‘de’ entre as cadeias de letras nas posições , .

Por exemplo, se olhamos observamos que e são distanciados por três letras, o que nos leva ao chute que e à decifração

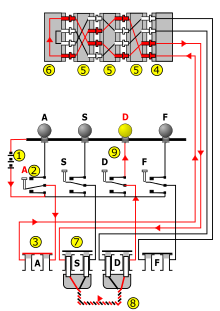

A enigma substitui o alfabeto, isto é, permuta as letras do alfabeta latim, mas cada letra por outro alfabeto; é uma substituição poli-alfabética.

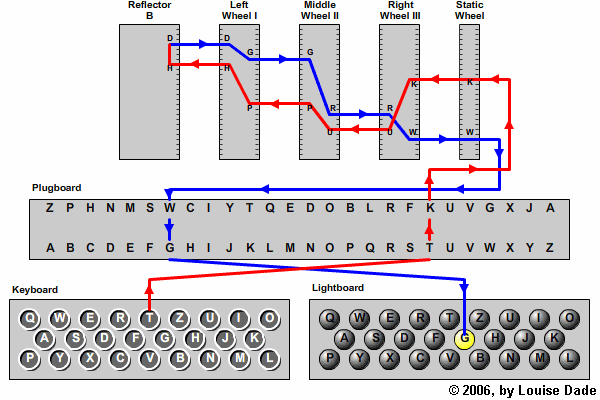

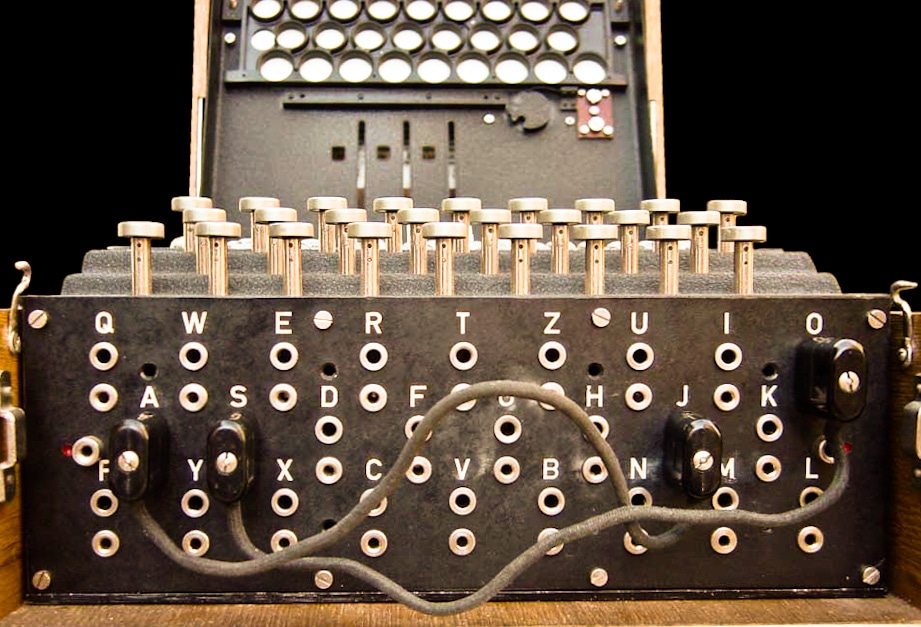

O esquema elétrico, constituído por:

Ao teclar uma letra, a corrente entra

Cada cilindro consiste em

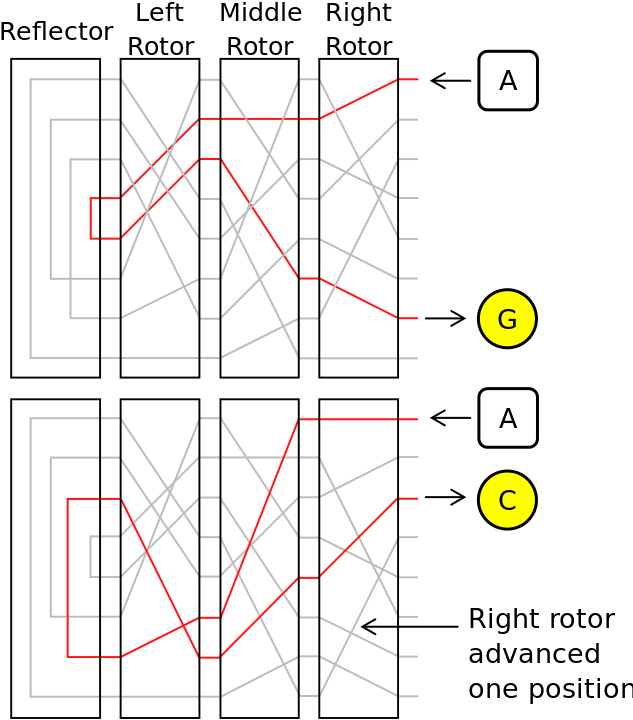

Ao teclar uma letra, o rotor à direita (o rotor rápido) avança uma posição (antes da corrente entrar nos cilindros). Figura 2.1 mostra a substituição da letra A

Em posições inicialmente determinadas pela posição do anel do rotor rápido e do rotor no meio, avançam também, uma posição,

Após este primeiro avanço (ou do rotor médio, ou do rotor lento),

Isto é, os rotores comportam-se como os de um taxímetro ou conta-quilômetros, com a diferença que

(além do detalhe que o rotor médio avança mais uma vez após o avanço do rotor lento). Esta simulação da Enigma online mostra a cifração da Engima em ação.

Cada cilindro permuta o alfabeto inteiro por um cabeamento interno. Este cabeamento é fixo, e não pode ser mudado pelo usuário. Por dentro, há uma verdadeira salada de cabos:

O anel tem o entalhe que desencadeia o avanço do rotor seguinte. Por isso, a posição do anel determina o ponto em que o vai-um, o avanço do rotor seguinte, tem lugar. Como o rotor lento não tem sucessor, de fato só as posições do rotor médio e rápido têm efeito criptográfico.

O cilindro de retorno garante que a substituição seja auto-inversa, isto é, a cifração iguale à decifração. Também, um defeito criptográfico, implicou que uma letra nunca foi cifrada a si mesma para evitar um curto-circuito!

O cilindro de entrada igualmente permuta o alfabeto, mas só existia na versão comercial da Enigma.

Na versão militar, não fazia nada, isto é, a substituição é a identidade. Isto foi intuído por Marian Rejweski, criptógrafo polonês (pelo vício dos alemães na ordem) antes da Segunda Guerra Mundial. Assim conseguiu inferir o cabeamento dos cilindros da Enigma à distância, enquanto os franceses e britânicos estavam perdidos.

O painel de ligações troca uns pares de letras, na prática, dez. Por exemplo, na foto, A e J, e S e O.

Expresso por uma fórmula, a substituição (= Maquina) da Enigma descreve-se pela concatenação das substituições onde

O CrypTool 2 inclui uma animação do funcionamento criptográfico da Enigma. (Mencionamos que o funcionamento do anel é errôneo, porque não afeta o momento do vai-um.)

CrypTool 2Em particular, como a cada letra teclada (ao menos) o rotor rápido avança uma posição, isto é é aumentado por , toda a substituição muda. (E a cada rotação completa do rotor rápido, após 26 avanços, o rotor médio avança, e igualmente, a cada rotação completa do rotor médio, após 26 avanços, o rotor lento avança.)

Como a cada letra teclada o rotor rápido avança uma posição,

Por isso, as mesmas substituições só reaparecem após uma rotação completa de todos os cilindros, em particular, do cilindro lento; isto é, após cerca de tecladas (a periodicidade). A Enigma é uma cifração por uma substituição poli-alfabética.

Recordemo-nos de que o ataque estatístico pelas frequências das letras

Esta correspondência entre a frequência da letra cifrada e a da letra clara necessita que cada letra seja substituída pela mesma substituição!

Logo, o ataque estatístico pela frequência das letras (por exemplo, da língua alemã) para decifrar o texto,

1, 17.001, 34.001 e assim por diante são substituídas pela mesma substituição); por exemplo, em um texto com letras, um livro espessíssimo;Para a Engima I, há quatro fatores:

Ordem e Escolha dos Cilindros: Foram escolhidos (o lento, no meio e o rápido) entre cilindros e em qualquer ordem, resultando em possibilidades.

Posição do Anel: Determina a qual ponto o cilindro seguinte inicialmente avança uma posição, isto é, quando a rodada inicial se completa. Depois, uma rodada se completa a cada letras. Há posições ( – ) do anel para o rotor rápido e no meio (enquanto a posição do anel do rotor lento não importa, porque não implica um avanço de um cilindro em seguida), resultando em possibilidades.

Posição do Rotor: Determina em qual ponto a corrente inicialmente entra. Para cada um dos rotores, há possíveis posições ( – ), resultando em posições. Por causa do mecanismo do escalonamento, posições entre elas são criptograficamente redundantes, sobrando possibilidades.

Conexões do Painel: Há até cabos com dois conectores para conectar as letras do alfabeto.

Em geral, para o cabo , há possibilidades.

Como a ordem em que os pares de letras foram conectadas pelos cabos não importa, divide-se por .

Ao total, obtemos possibilidades. Durante a guerra, a partir de Agosto 1939, foram conectados pares de letras, dando possibilidades.

Resumimos que há

o que dá ao total possibilidades, mais o menos o número de sequências de bites. (Por exemplo, o DES (= Data Encryption Standard) utiliza uma chave de bites.)

Na Segunda Guerra Mundial as mensagens enviadas pelos alemães tiveram, por ordem, no máximo letras. Por isso:

Logo, importam criptograficamente

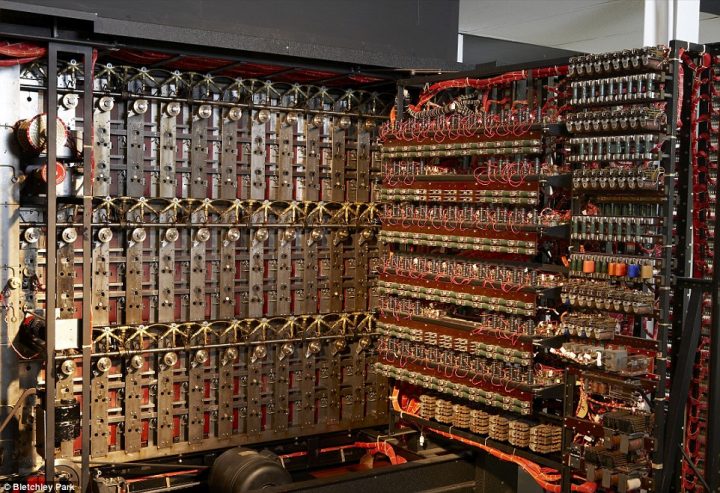

A bomba de Turing ajudou a reduzir estas possibilidades, sobretudo as do maior fator, as ligações do painel. Sobraram ainda possibilidades. Considerando a força de trabalho de pessoas (entre elas mulheres) em Bletchley Park, o centro criptográfico inglês, neste ponto, um ataque de força bruta é viável, isto é, provando exaustivamente todas as possibilidades sobrantes.

Presumindo uma configuração do painel de ligações e um crib, uma palavra (alemã típica) que provavelmente ocorre no texto cifrado, a bomba de Turing (o nome deriva-se do som de uma bomba-relógio que a primeira tal máquina, a bomba criptográfica polonesa, emitia) elimina muitas posições de cilindros inválidas, da seguinte maneira:

Intui um crib, uma palavra provável, por exemplo,

OBERKOMMANODERWEHRMACHT, (= comando supremo do exercito alemão)WETTERBERICHT (= previsão do tempo)EINS (= o número um)e compara com um trecho do texto cifrado. Para encontrar o trecho certo, toma em conta que a Enigma nunca cifrava uma letra a si mesma!

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| W | E | T | T | E | R | B | E | R | I | C | H | T |

| A | R | E | S | T | U | W | L | S | K | H | I | O |

Cria o menu, um diagrama do percurso de uma letra dado pelas substituições entre o texto claro e o texto cifrado; aqui obtemos o circuíto

| R | — | 2 | — | E |

| 9 | 3 | |||

| S | — | 4 | — | T |

Isto é, são trocadas as letras

Intui um conector do painel de ligações que troca uma das letras do circuito, por exemplo a troca entre e .

Então, a Bomba de Turing, fixados

WETTERBERICHT,ARESTUWLSKHIO, eprovou cada posição de cilindros para a sua compatibilidade com os circuitos do menu, da seguinte maneira:

Recordemo-nos de que a substituição da uma letra pela Enigma se descreve pela concatenação das substituições seguintes onde

Para facilitar,

Isto é,

Para destacar a dependência da substituição da posição da letra no texto a ser cifrado (pelo avanço do cilindro rápido a cada letra teclada), denote (Conforme à notação anterior e supondo que o cilindro no meio não avance, ela deveria ser onde é a configuração inicial do cilindro lento, médio e rápido.) Aqui para , obtemos Como o painel de ligação troca as letras em pares, a substituição pelo painel de ligação é auto-inversa, isto é, . Por isso, ao aplicarmos a ambos lados desta equação, Em seguida, da mesma maneira, e assim por diante para as outras letras no circuito, até fechando o circuito.

Isto é, sob esta configuração dos cilindros, obtemos que a substituição deixa a letra invariante,

Concluímos que cada tal circuito (obtido pelo texto claro e cifrado) exclui muitas configurações. A Bomba calculou quais.

Alan Turing calculou quantas configurações de posições de cilindros são em média compatíveis para um Crib com dado número de circuitos e letras :

| # circuitos \ # letras | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 |

|---|---|---|---|---|---|---|---|---|

| 3 | 2.2 | 1.1 | 0.42 | 0.14 | 0.04 | <0.01 | <0.01 | < 0.01 |

| 2 | 58 | 28 | 11 | 3.8 | 1.2 | 0.30 | 0.06 | < 0.01 |

| 1 | 1500 | 720 | 280 | 100 | 31 | 7.7 | 1.6 | 0.28 |

As equações acima implicam também, a partir de

todas as outras trocas das letras no circuito pelo painel de ligações:

Por exemplo, dado , o valor define-se por em seguida, e assim por diante, obtendo as trocas de todas as letras do circuito: , , e .

Como a validade da chave era um dia, e a mesma entre todas as naves (e entre todas as aeronaves e entre todos os trens), logo que uma chave foi obtida, todas as mensagens entre todas as naves durante este dia podiam ser decifradas com ela. Mudavam as posições dos rotores e conectores do painel cada dia, e a escolha e ordem dos cilindros cada mês.

Destacamos a importância do crib, da palavra alemã típica, neste método. Os aliados até provocaram pelas suas manobras certas mensagens para aplicar este método. Caso contrário, não conseguiram por exemplo decifrar a comunicação entre os condutores de trem por desconhecimento do jargão (= gírias profissionais) entre eles.

Hoje em dia, a criptografia estuda a transformação de

tal que só uma informação adicional secreta, a chave, permite desfazê-la.

| dados | = | arquivo digital (de texto, imagem, som, vídeo, …) |

| = | sequência de bites (= 0, 1) | |

| = | sequência de baites (= 00, 01, …, FE, FF) | |

| = | número (= 0, 1, 2, 3 …) |

O One-time pad (= Bloco de Uso Único) adiciona (pela operação XOR, isto é, ou exclusivo, a disjunção exclusiva) cada baite do texto claro com o baite (na posição) correspondente de uma chave que

Isto é, o texto cifrado é Este método de cifração é tão seguro quanto teoricamente possível!

Se o texto claro tem um único bloco , então a simples adição (XOR) de uma chave, o one-time pad, é um algoritmo seguro. Porém, é frequentemente inconveniente ou até praticamente impossível ter uma chave tão grande quanto o texto claro: Por exemplo,

Na prática, imagine-se um agente duplicar gigabaites de ruído em dois meios de armazenamento, por exemplo, um disco rígido e pendrive, e levar um destes meios para cifrar a sua comunicação pelo one-time pad.

Infelizmente, é uma péssima ideia (apesar de ser tão natural) de usar a mesma chave para dois blocos diferentes: se, por exemplo, o texto claro tem dois blocos e , então, com este algoritmo, a soma (XOR) dos dois blocos cifrados e iguala a soma dos dois blocos claros (porque a adição XOR é por definição auto-inversa, isto é independente do dígito binário ser ou )!

Pode ser visto como a cifração do primeiro bloco por one-time pad cuja chave é o segundo bloco. Infelizmente, o segundo bloco não é uma boa chave, porque longe de ser aleatório; ao contrário, normalmente o seu conteúdo semelha ao do primeiro bloco, isto é, a chave é previsível.

Por isso, é mais seguro aplicar uma substituição do bloco por outro segunda a escolha da chave.

Porém, o alfabeto desta substituição seria gigantesco, e, por isso, este ideal é praticamente inatingível, sobretudo sobre um hardware tão limitado quanto o de um cartão inteligente com o seu processador de bites.

Para um bloco de por exemplo, baites, esta tabela de substituição teria horrendos baites. Por isso, por exemplo, o AES adiciona a chave; depois substitui só cada baite, cada casa do bloco, uma tabela de substituição de entradas de baite; em seguida, permuta as casas. Veremos que estas operações se complementam tão bem que são quase tão seguros como uma substituição do bloco inteiro. Isto é, em compensa da ausência de uma substituição do bloco inteiro por outro, a permutação imita esta substituição gigantesca da melhor maneira.

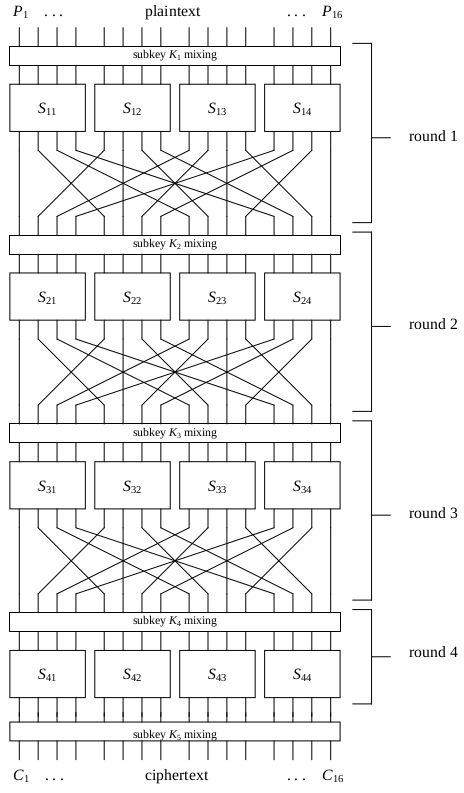

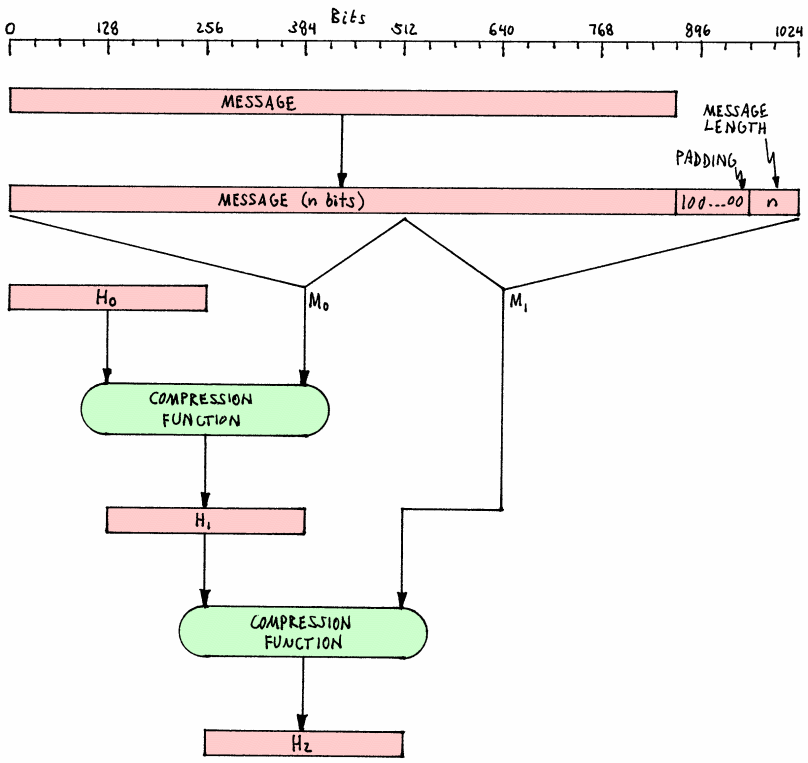

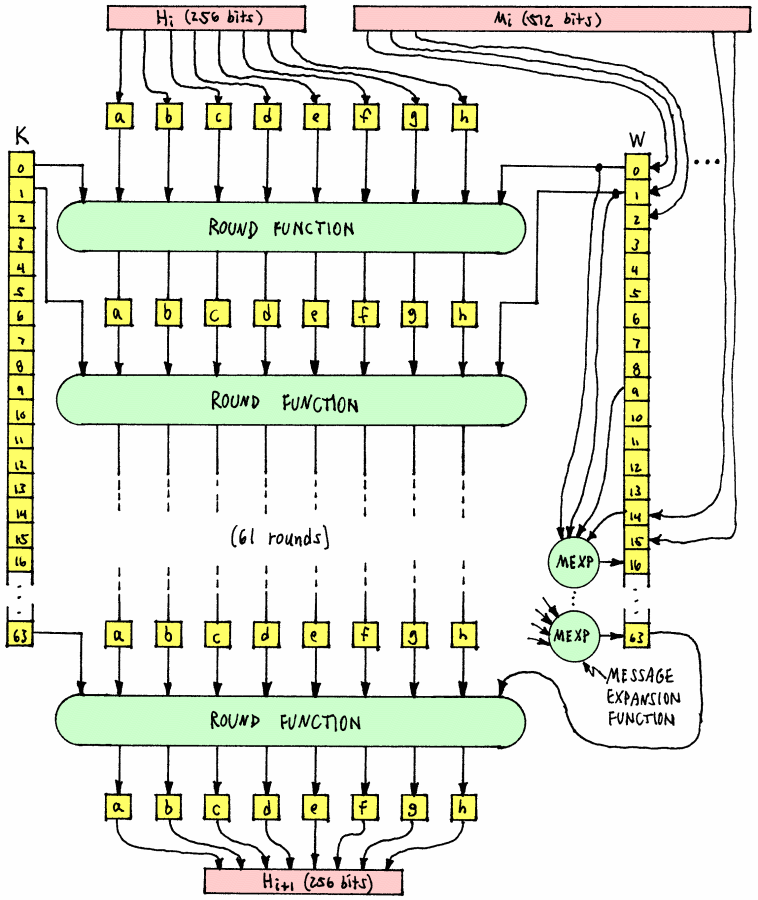

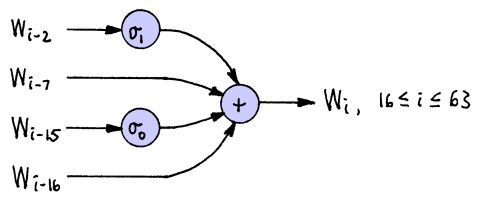

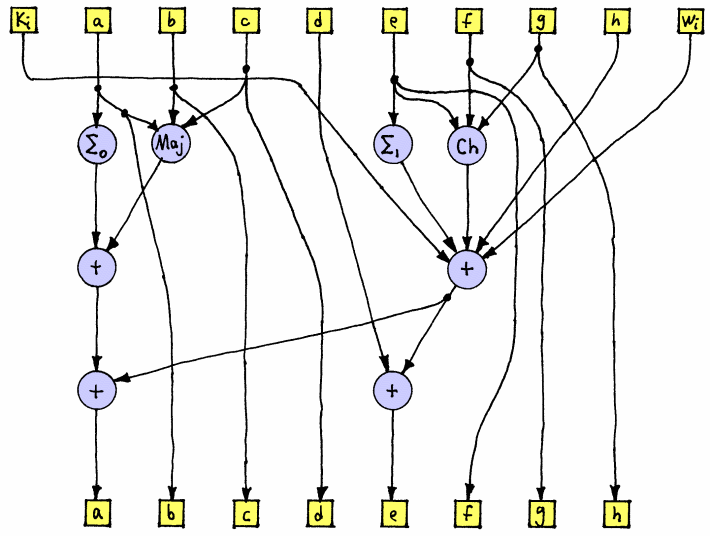

Uma Cifra de Feistel ou uma rede de substituição e permutação (abreviada SPN para Substitution Permutation Network) agrupa o texto (= sequência de baites) em blocos de baites (por exemplo, para AES e no nosso modelo prototípico) e cifra cada bloco pela iteração (por exemplo, vezes no AES, e vezes no nosso modelo prototípico) dos três seguintes passos, em dada ordem:

XOR) da chave,Isto é, após

One-time pad,são aplicadas

AES cada baite, par de letras hexadecimais, por outro), eAES, que agrupa o texto em um quadrado de baites (= pares de letras hexadecimais), são permutas as casas nas linhas (e colunas).Estas duas simples operações,

complementam-se muito bem, isto é, geram alta confusão e difusão após de poucas iterações.

Na primeira e última rodada, os passos antes respetivamente depois da adição da chave são omitidos porque não aumentam a segurança criptográfica: Como o algoritmo é público (segundo o critério de Kerckhoff), qualquer atacante pode desfazer os passos que não necessitam o conhecimento da chave.

Usamos o algoritmo de Heys (2002) como modelo simples de uma cifra de Feistel que

e em cada uma das primeiras rodadas , e ,

Adiciona a chave da rodada (para cada rodada, tem uma chave correspondente independente) ao bloco, .

Substitui cada um dos sub-blocos de bites pela tabela

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| E | 4 | D | 1 | 2 | F | B | 8 | 3 | A | 6 | C | 5 | 9 | 0 | 7 |

Troca o bite do sub-bloco com o bite do sub-bloco ;

Na penúltima rodada

Na última rodada

Isto é:

A tabela origina do algoritmo DES e e comumente chamada de S-box, caixa de substituição.

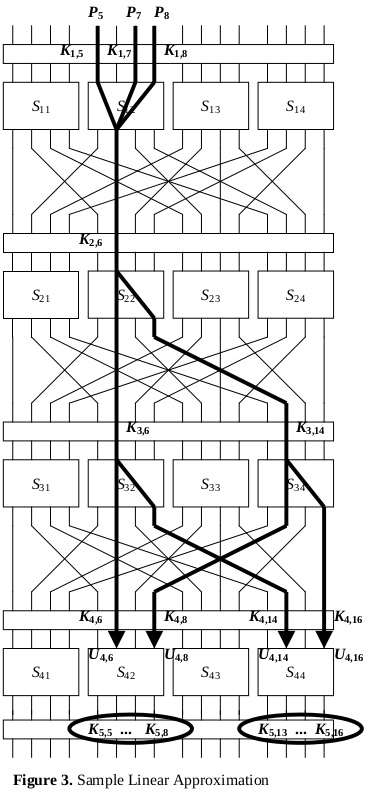

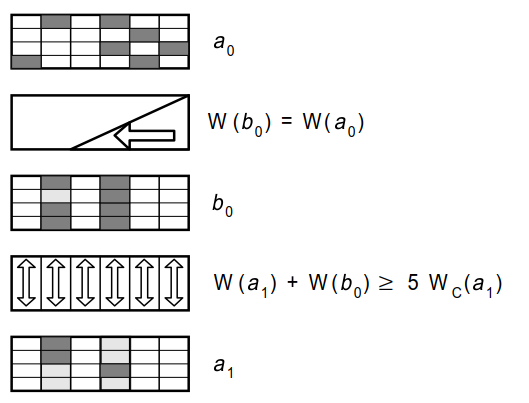

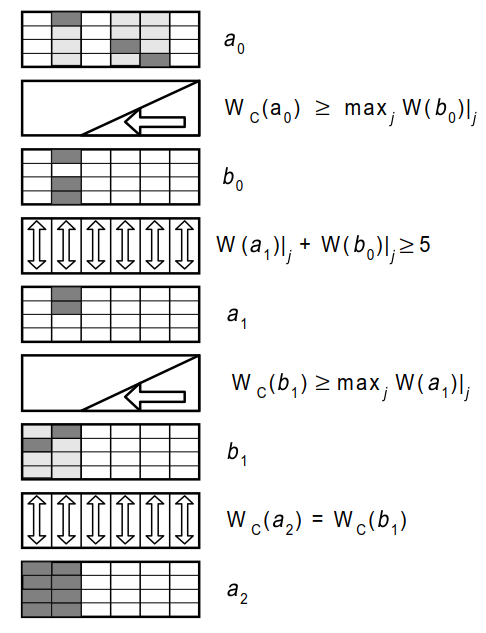

Para compreender as razões por trás das escolhas de cada passo de um algoritmo criptográfico simétrico moderno que cifra em blocos, tal como o AES, precisa-se de entender contra quais ataques se robustece. Um dos mais conhecidos ataques é o da criptoanálise diferencial que vamos explicar agora pelo exemplo da cifra de bloco prototípica de Heys:

O sonho de todo decifrador é poder aprender se uma parte da chave escolhida é correta, isto é, se coincide com a parte correspondente da chave usada para cifrar o texto: Por exemplo, no algoritmo de Heys a chave consiste de bites: Se for possível saber, para bites da chave provada, se eles coincidem com os bites correspondentes da chave correta, então o decifrador

Isto é, o número de combinações que precisam ser provadas foi reduzido de a .

Mais exatamente, a chave consiste de blocos de bites. Daremos um exemplo da criptoanálise abaixo em que o decifrador terá um critério probabilista para decidir se dos blocos, isto é, bites, da chave provada são corretos.

No ataque de força bruta, o decifrador, para cada chave possível, decifra o texto cifrado com ela. Para saber se a chave é correta, isto é, se coincide com a chave usada para cifrar o texto, o decifrador verifica se o conteúdo seja inteligível; por exemplo, pelo critério de

Se a cifra tem uma única rodada, então este critério se aplica. Porém, se a cifra tem duas ou mais rodadas, e o decifrador executa a última rodada do algoritmo da decifração com certa chave, então este critério não presta mais porque o texto obtido é a saída do algoritmo da cifração (com a mesma chave) da penúltima rodada (logo, de qualquer forma, ininteligível). Ao invés dele, o critério da criptoanálise diferencial para ter encontrado a chave correta é probabilista: a chave provada é provavelmente correta se, para uma determinada diferença “entrante” e uma determinada diferença “sainte” , pares de textos claros com diferença resultam na penúltima rodada com determinada probabilidade em pares de textos cifrados com diferença .

Para a criptoanálise diferencial ser aplicável, o decifrador precisa de poder cifrar pelo cifrador (pela mesma chave)

em seguida,

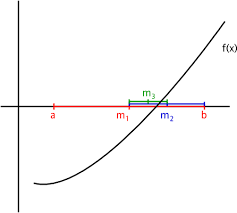

A criptoanálise diferencial explora a alta probabilidade da propagação de uma diferença entre dois textos claros e a uma diferença entre os dois textos cifrados e de e na penúltima rodada. (Recordemo-nos de que é a adição XOR bite a bite, em que a saída é se, e tão-somente se, as duas entradas são diferentes. Isto é, , indica todos os bites em que e diferem.)

Chamemos este par o diferencial. Para a criptoanálise diferencial ser eficiente, é preciso existir um diferencial com alta probabilidade (onde alto é quantificado em Equação 3.1); isto é, entre todos os pares entrantes com a diferença , a probabilidade de um par sainte ter diferença (na penúltima rodada) é . Mais exatamente, o cifrador cifrará um número estatisticamente significante de pares () de textos claros com diferença para contar o número de pares dos textos cifrados com diferença .

Observemos que para uma aplicação afim (isto é, dada por um polinômio de grau , ou, equivalentemente, a composição

o diferencial independe do par e entrante: Se a aplicação

Aplicada esta observação à uma cifre de Feistel, vemos que

isto é, a diferencial independe do par e entrante. Porém, a diferença sainte da substituição não é determinada apenas pela diferença , mas ela depende de e !

Logo, para encontrar tal diferencial com uma alta probabilidade , precisamos de investigar apenas a tabela de substituição. Estamos interessados na frequência de uma diferença sainte dada uma diferença entrante : Dada , há possibilidades para (e o qual determina ), e contamos as frequências das possíveis saídas .

Esta tabela alista, para umas diferenças entrantes e todos os pares entrantes com estas diferenças, as suas diferenças saintes.

Contemos, para toda diferença entrante , quantas vezes cada diferença sainte resulta entre todos os possíveis pares entrantes e com .

| $backslash | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | 16 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 |

| 1 | 0 | 0 | 0 | 2 | 0 | 0 | 0 | 2 | 0 | 2 | 4 | 0 | 4 | 2 | 0 | 0 |

| 2 | 0 | 0 | 0 | 2 | 0 | 6 | 2 | 2 | 0 | 2 | 0 | 0 | 0 | 0 | 2 | 0 |

| 3 | 0 | 0 | 2 | 0 | 2 | 0 | 0 | 0 | 0 | 4 | 2 | 0 | 2 | 0 | 0 | 4 |

| 4 | 0 | 0 | 0 | 2 | 0 | 0 | 6 | 0 | 0 | 2 | 0 | 4 | 2 | 0 | 0 | 0 |

| 5 | 0 | 4 | 0 | 0 | 0 | 2 | 2 | 0 | 0 | 0 | 4 | 0 | 2 | 0 | 0 | 2 |

| 6 | 0 | 0 | 0 | 4 | 0 | 4 | 0 | 0 | 0 | 0 | 0 | 0 | 2 | 2 | 2 | 2 |

| 7 | 0 | 0 | 2 | 2 | 2 | 0 | 2 | 0 | 0 | 2 | 2 | 0 | 0 | 0 | 0 | 4 |

| 8 | 0 | 0 | 0 | 0 | 0 | 0 | 2 | 2 | 0 | 0 | 0 | 4 | 0 | 4 | 2 | 2 |

| 9 | 0 | 2 | 0 | 0 | 2 | 0 | 0 | 4 | 2 | 0 | 2 | 2 | 2 | 0 | 0 | 0 |

| A | 0 | 2 | 2 | 0 | 0 | 0 | 0 | 0 | 6 | 0 | 0 | 2 | 0 | 0 | 4 | 0 |

| B | 0 | 0 | 8 | 0 | 0 | 2 | 0 | 2 | 0 | 0 | 0 | 0 | 0 | 2 | 0 | 2 |

| C | 0 | 2 | 0 | 0 | 2 | 2 | 2 | 0 | 0 | 0 | 0 | 2 | 0 | 6 | 0 | 0 |

| D | 0 | 4 | 0 | 0 | 0 | 0 | 0 | 4 | 2 | 0 | 2 | 0 | 2 | 0 | 2 | 0 |

| E | 0 | 0 | 2 | 4 | 2 | 0 | 0 | 0 | 6 | 0 | 0 | 0 | 0 | 0 | 2 | 0 |

| F | 0 | 2 | 0 | 0 | 6 | 0 | 0 | 0 | 0 | 4 | 0 | 2 | 0 | 0 | 2 | 0 |

As entradas de cada linha somam-se a , o número dos possíveis pares para uma dada diferença entre eles. A primeira linha constata que duas entradas iguais resultam em duas saídas iguais. O número maior é e atingido para e . Além dele, surge cinco vezes o número .

Exemplo. A tabela de frequência

Escolheremos os nossos diferenciais entre os com estas altas frequências:

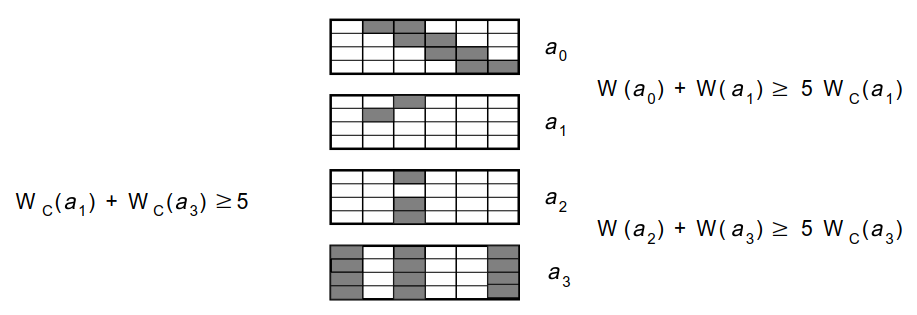

Para uma cifra de Feistel, uma trilha diferencial é uma sequência finita de diferenças tal que toda diferença é a entrada da S-box da rodada da cifra. Dada a saída da S-box da rodada , a entrada da rodada seguinte é o resultado da aplicação da permutação a .

Queremos encontrar o mais provável trilha diferencial da cifra de Heys, ou, pelo menos, tal que cada diferencial seja entre os mais prováveis.

Todo diferencial consiste de sub-diferenciais, correspondente aos sub-blocos de bites que constituem o bloco de bites. Para encontrar uma tal trilha diferencial provável, queremos, em cada rodada,

S-box substitui a diferença entrante pela diferença sainte do sub-diferencial;Um exemplo de uma tal trilha é a seguinte: Seja a diferença entrante na primeira rodada que é pela S-box substituída por Pela permutação subsequente, obtemos a diferença entrante na segunda rodada que é pela S-box substituída por Pelos bites número e diferentes de zero, obtemos na terceira rodada pela permutação a diferença entrante com dois sub-diferenciais ativos que é pelas S-boxes e substituída por Finalmente, obtemos pela permutação como entrada da quarta rodada

Denote a substituição do sub-bloco pela S-box na rodada . Na nossa trilha diferencial, alistamos

a probabilidade que, se a diferença entre na substituição , então a diferença saia:

| Substituição | Entrada | Saída | Probabilidade |

|---|---|---|---|

Se suponhamos que os diferenciais de uma rodada sejam independentes dos diferenciais da rodada anterior, então a probabilidade da substituição por é o produto das probabilidades de cada substituição,

A fim de encontrar a chave, para

o decifrador

S-box na quarta rodada pela chave para obter o par e e assim a diferença , eSe para uma combinação de sub-blocos e vale , isto é, a proporção entre

é próxima da probabilidade , então estes sub-blocos são provavelmente os sub-blocos e da chave usada pelo cifrador.

Observação. Para concluir ter encontrado os sub-blocos corretos, usamos as hipóteses

Os dois não tem fundamento matemático rígido, mas são apenas plausíveis, porque, respetivamente:

Notemos que para este ataque ser mais rápido, isto é, ser mais eficaz do que o ataque de força bruta (que simplesmente prova todas as chaves possíveis), é preciso onde

Logo, é necessário que a trilha seja estreita, isto é, tenha poucos blocos ativos, para poder aprender se a chave provada é correta, isto é, coincide com a chave usada, apenas nestes blocos ativos (o que reduz o número de combinações logaritmicamente). No exemplo dado, apenas dos sub-diferenciais são ativos, o que permitiu ao decifrador aprender nestes blocos se a chave é correta: o número de combinações que precisam ser provadas foi reduzido de a .

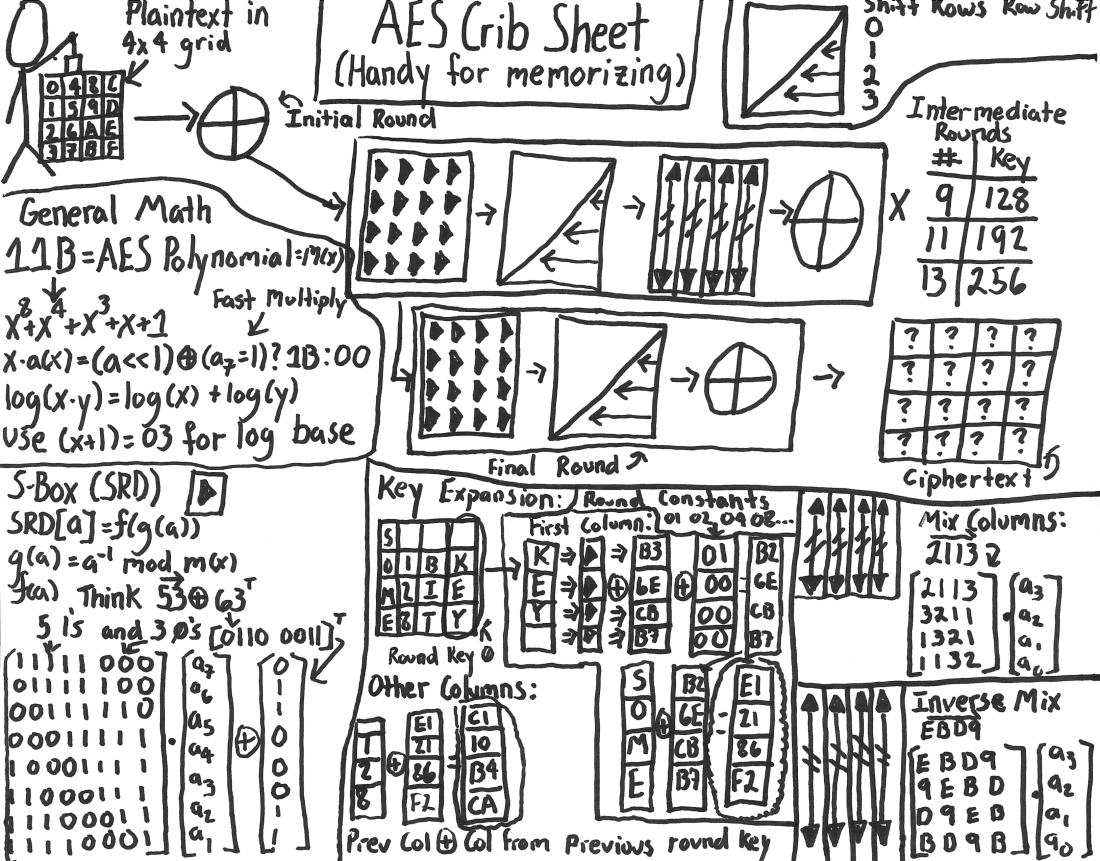

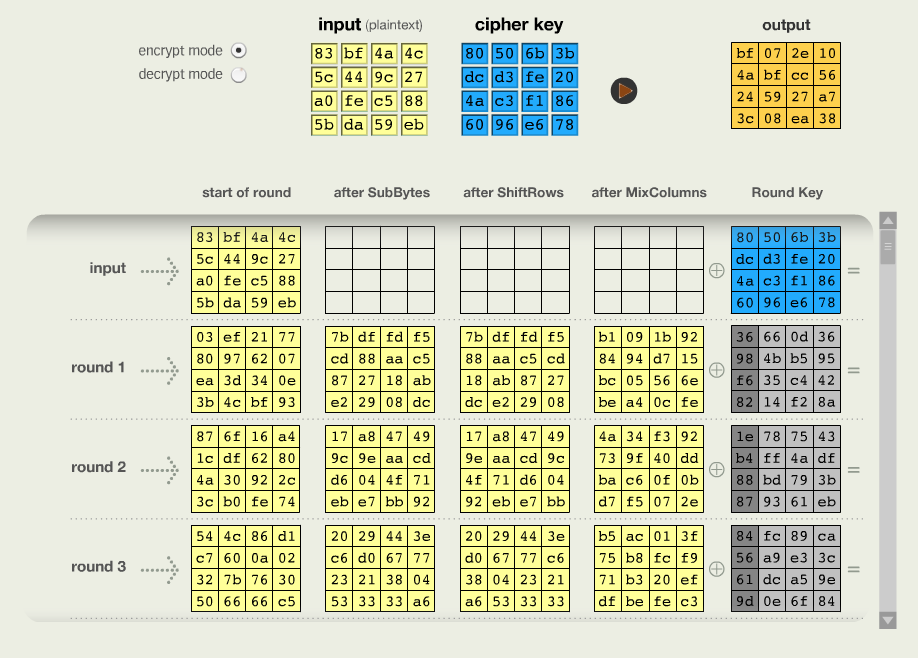

AESOs algoritmos criptográficos simétricos modernos, tais como DES e AES, cifram dados em vez de textos, isto é, sequências de baites ou bites. Ambos, o DES e o AES, são cifras de bloco, isto é, agrupam o texto claro em blocos de um tamanho de baites determinado (no caso do AES, de , ou baites).

Lembremo-nos de que, idealmente, a rodada consistiria só

Porém, o alfabeto desta substituição seria tão gigantesco que este ideal é praticamente inatingível; sobretudo sobre um hardware tão limitado quanto o de um cartão inteligente.

Para um bloco de por exemplo, baites, esta tabela de substituição teria horrendos baites. Por isso o AES substitui só cada baite, cada casa do bloco, uma tabela de substituição de entradas de baite; em seguida, considera o bloco como quadrado de casas, e

Os criadores do AES conseguiram demonstrar em Daemen e Rijmen (1999) que estas duas operações se complementam tão bem que, após várias iterações, quase compensam da ausência de uma substituição do bloco inteiro por outro. Isto é, conseguiram demonstrar que é imune contra um ataque de criptoanálise diferencial em Seção 3.4 pela sua ótima difusão. Para uma fonte mais detalhada, vide Daemen e Rijmen (2002).

Em vez disto, para conseguirem uma boa confusão e difusão (como definidas por Shannon), iteram ambas as operações (conhecidas pelos algoritmos antigos que operam sobre textos),

além da operação (nova sobre dados = sequências de bites),

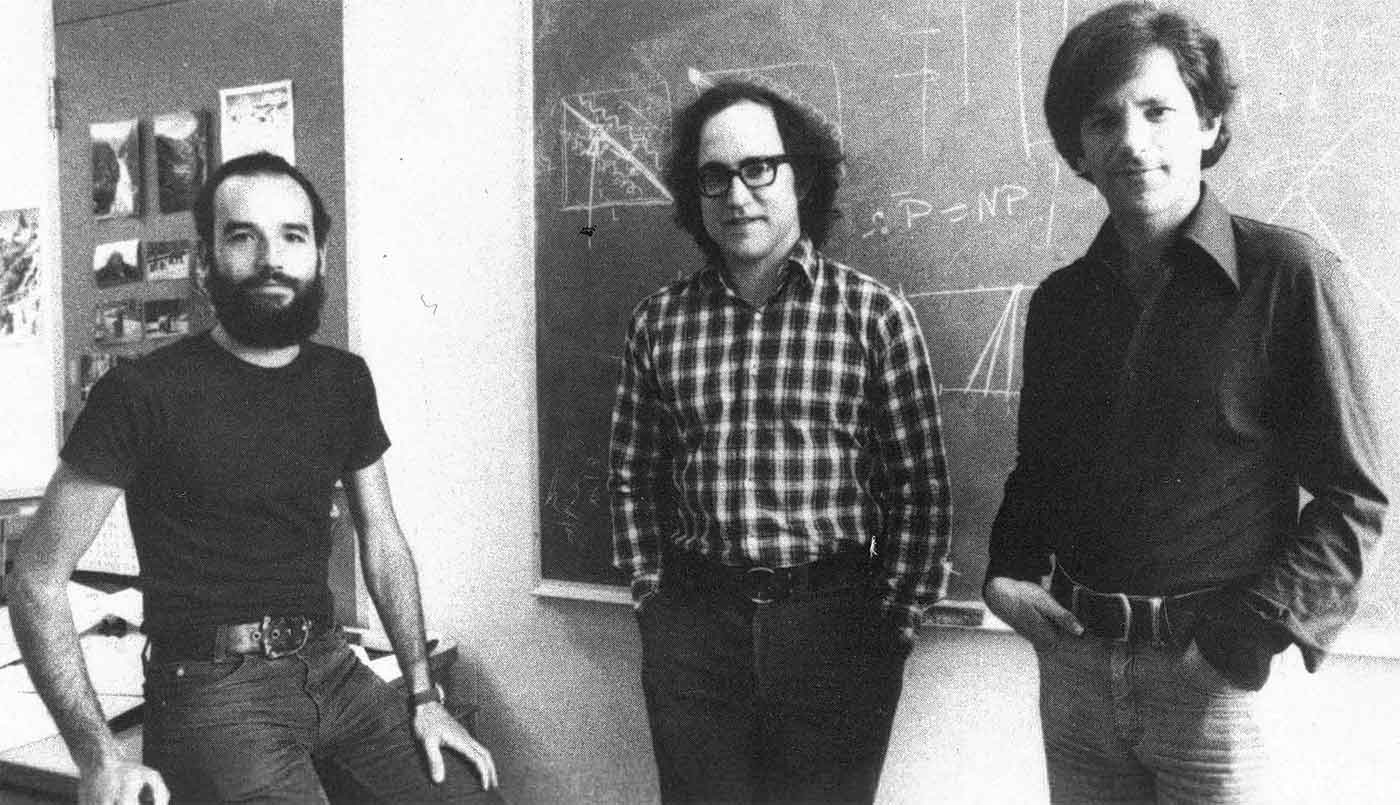

O algoritmo AES é o vencedor de uma competição anunciada pelo National Institute of Standards and Technology of the United States (NIST) de 1997 a 2000 para substituir o então padrão de criptografia simétrico, o Data Encryption Standard (DES).

Antes de tornar-se o AES, este algoritmo foi denominado pelos seus criadores Vincent Rijmen e Joan Daemen Rijndael, pelas letras iniciais dos seus sobrenomes.

No final da competição, restaram estes cinco algoritmos com as seguintes votações:

Rijndael: 86 votos positivos, 10 negativosSerpent: 59 votos positivos, 7 negativosTwofish: 31 votos positivos, 21 negativosRC6: 23 votos positivos, 37 negativosMARS: 13 votos positivos, 84 negativosEntre eles, nenhum deles se destacou pela sua maior segurança, mas o Rijndael, sim, pela sua simplicidade, ou clareza, e em particular economia computacional, na implementação. Como este algoritmo será a rodar por toda parte, por exemplo, nos processadores minúsculos de 8 bites nos cartões inteligentes (smartcards), a decisão foi tomada em favor do Rijndael.

Até hoje, este algoritmo continua firme e forte e é considerado o mais seguro; não há necessidade para outro padrão de algoritmo criptográfico simétrico.

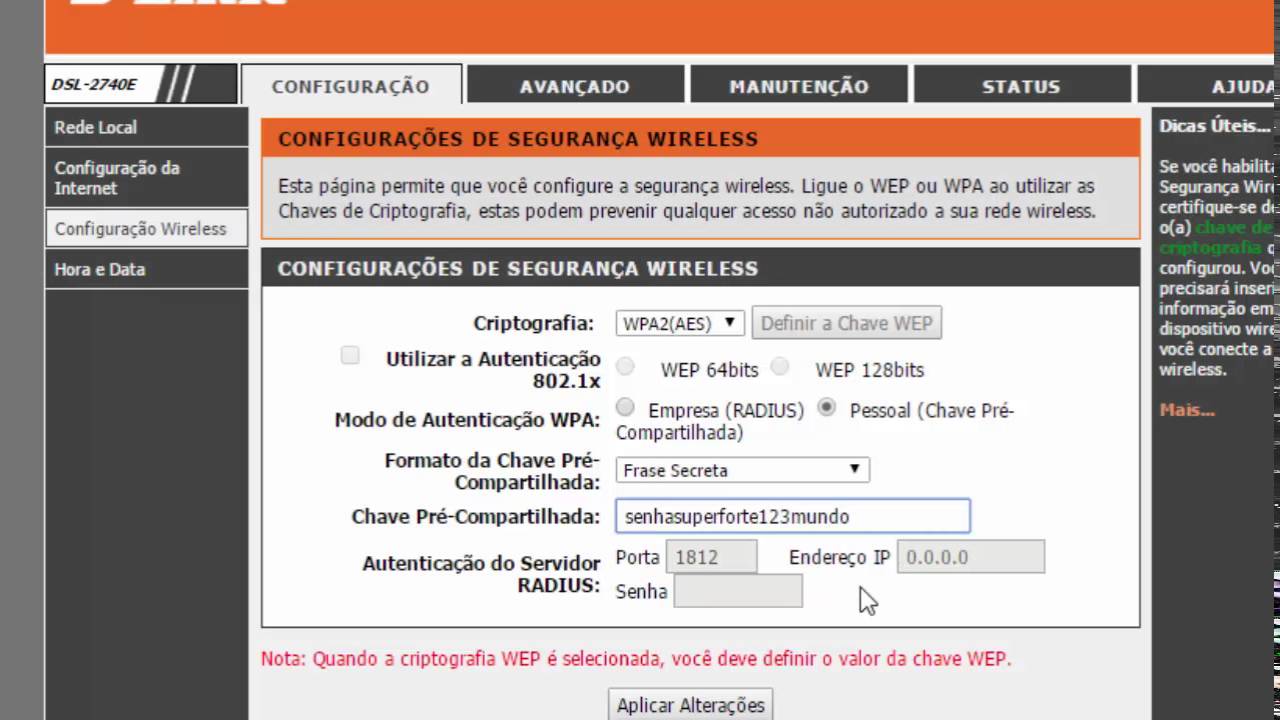

E com efeito roda em todo lugar. Por exemplo, para cifrar uma rede sem fio, usa-se uma chave só, então a criptografia é simétrica. A opção mais segura, e logo mais recomendada, é a cifração por AES.

AESVamos conhecer este algoritmo tão simples!

O algoritmo AES agrupa o texto claro (e as chaves) em retângulos de baites onde Comumente, e para nós de agora para diante, , isto é, os retângulos são quadrados. Em base hexadecimal (= cujos algarismos são – , , , , , e ), um tal quadrado tem por exemplo a forma

| A1 | 13 | B1 | 4A |

| A3 | AF | 04 | 1E |

| 3D | 13 | C1 | 55 |

| B1 | 92 | 83 | 72 |

RijndaelNão para implementá-lo, mas para entendermos as funções do AES, principalmente SubBytes e MixColumn, precisamos de uma digressão matemática: Um baite em é considerado como polinômio com coeficientes binários por Por exemplo, o número hexadecimal , ou baite , corresponde a

Todas as adições e multiplicações têm lugar no corpo binário com elementos, o qual é um conjunto de números com uma adição e multiplicação (que satisfaz a leis comutativa, associativa e distributiva; como, por exemplo, ) construído como segue: Seja o corpo de dois elementos com

XOR), e asSeja isto é, as somas finitas para , , …, em e seja Isto é, o resultado de ambas as operações e em é o resto da divisão por .

A adição de dois polinômios é a adição em coeficiente a coeficiente. Isto é, como baites, a adição é dada pela adição XOR.

A multiplicação é dada pela multiplicação natural seguida pela divisão com resto pelo polinômio Por exemplo, em notação hexadecimal, , pois e

A multiplicação pelo polinômio não muda nada, é o elemento neutro. Para qualquer polinômio , o algoritmo estendido de Euclides, calcula polinômios e tais que Isto é, na divisão com resto de por sobra o resto . Quer dizer, é o inverso multiplicativo em , Quando invertermos um baite em , referimo-nos ao baite .

Com efeito, a

é o análogo da

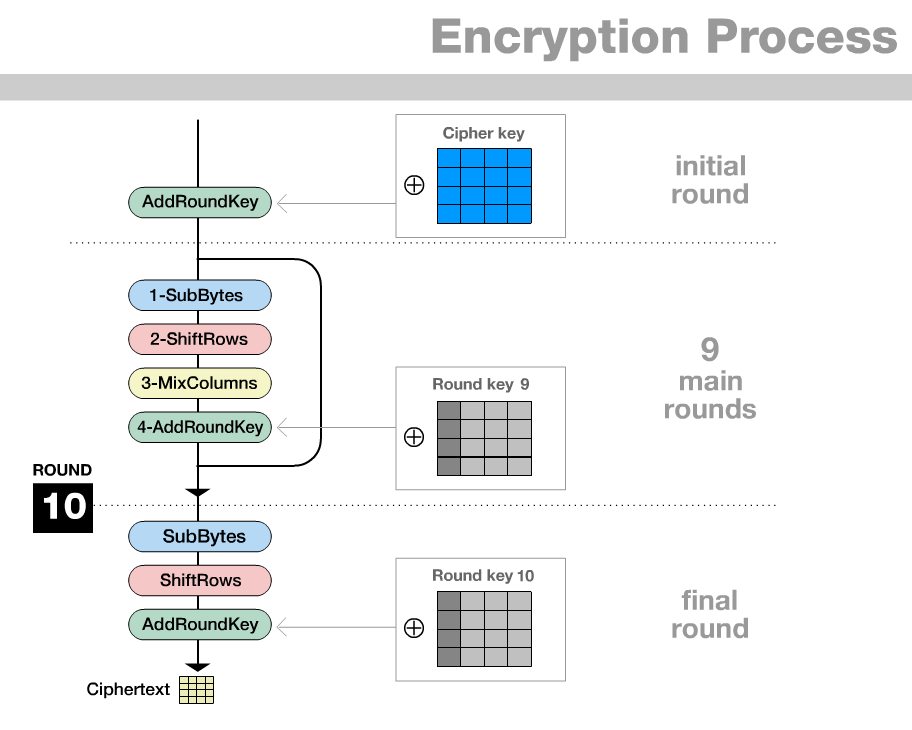

O AES cifra cada bloco iterativamente, em rodadas. Seja que depende de , há

Então, para nós, . Nestas rodadas, são geradas chaves, o texto claro substituído e transposto pelas seguintes operações:

Rodada :

AddRoundKey para adicionar (por XOR) a chave ao quadradoRodadas para cifrar, aplicando as seguintes funções:

SubBytes para substituir cada casa do quadrado (isto é, byte, sequencia de oito bites) por uma sequência de bites melhor distribuída,ShiftRows para transpôr as casas das linhas do quadrado,MixColumn para adicionar as casas das colunas do quadrado entre elas,AddRoundKey para gerar uma chave a partir da chave da rodada anterior e adicioná-la (por XOR) ao quadrado.Rodada para cifrar, aplicando as seguintes funções:

SubBytesShiftRowsAddRoundKeyIsto é, em comparação às rodadas anteriores, a função MixColumn é omitida: Revela-se que MixColumn e AddRoundKey, após uma leve modificação de AddRoundkey, podem trocar a ordem sem modificar o resultado final de ambas operações. Nesta equivalente ordem, a operação MixColumn não aumenta a segurança criptográfica, sendo a última operação invertível sem chave. Então, pode ser omitida.

O CrypTool 1 oferece no Menu Individual Procedures -> Visualization of Algorithms -> AES

Animation para ver a animação em Figura 3.1 das rodadas, eInspector em Figura 3.2 para experimentar com os valores do texto claro e da chave.

AES no CrypTool 1Vamos descrever estas funções em mais detalhes:

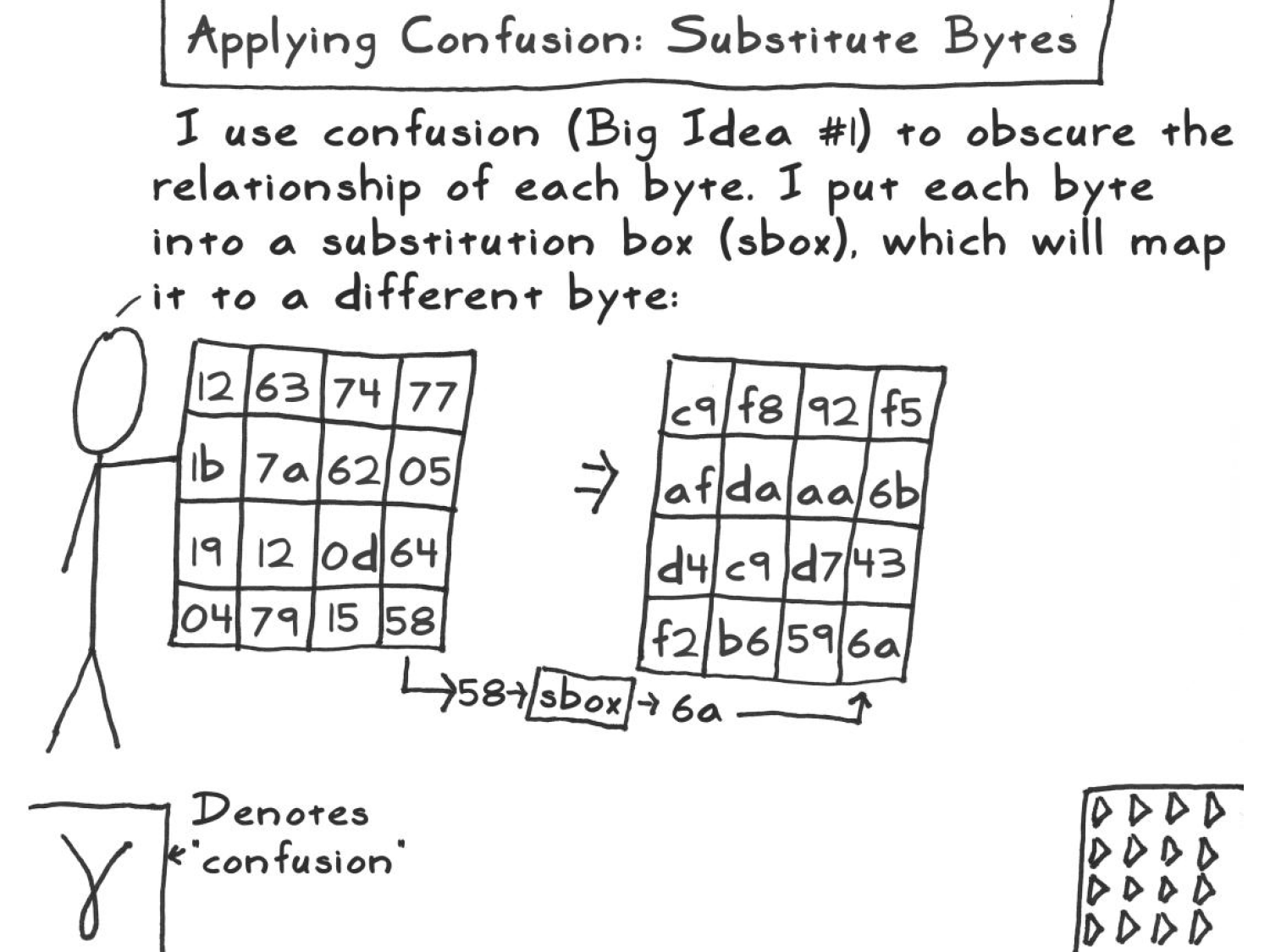

SubBytesSubBytes substitui cada baite do bloco por outro baite pela tabela de substituição S-box dada abaixo.

Para calcular o valor da casa pelo qual o S-box substitui o dado baite:

Calcula o seu inverso multiplicativo em ,

Calcula onde , , …, é o índice de cada bite de um baite, e

Em forma matricial, e como tabela calculada de antemão em notação hexadecimal (onde o número da linha corresponde ao primeiro e o número da coluna ao segundo digito do baite a ser substituído):

| 63 | 7c | 77 | 7b | f2 | 6b | 6f | c5 | 30 | 01 | 67 | 2b | fe | d7 | ab | 76 |

| ca | 82 | c9 | 7d | fa | 59 | 47 | f0 | ad | d4 | a2 | af | 9c | a4 | 72 | c0 |

| b7 | fd | 93 | 26 | 36 | 3f | f7 | cc | 34 | a5 | e5 | f1 | 71 | d8 | 31 | 15 |

| 04 | c7 | 23 | c3 | 18 | 96 | 05 | 9a | 07 | 12 | 80 | e2 | eb | 27 | b2 | 75 |

| 09 | 83 | 2c | 1a | 1b | 6e | 5a | a0 | 52 | 3b | d6 | b3 | 29 | e3 | 2f | 84 |

| 53 | d1 | 00 | ed | 20 | fc | b1 | 5b | 6a | cb | be | 39 | 4a | 4c | 58 | cf |

| d0 | ef | aa | fb | 43 | 4d | 33 | 85 | 45 | f9 | 02 | 7f | 50 | 3c | 9f | a8 |

| 51 | a3 | 40 | 8f | 92 | 9d | 38 | f5 | bc | b6 | da | 21 | 10 | ff | f3 | d2 |

| cd | 0c | 13 | ec | 5f | 97 | 44 | 17 | c4 | a7 | 7e | 3d | 64 | 5d | 19 | 73 |

| 60 | 81 | 4f | dc | 22 | 2a | 90 | 88 | 46 | ee | b8 | 14 | de | 5e | 0b | db |

| e0 | 32 | 3a | 0a | 49 | 06 | 24 | 5c | c2 | d3 | ac | 62 | 91 | 95 | e4 | 79 |

| e7 | c8 | 37 | 6d | 8d | d5 | 4e | a9 | 6c | 56 | f4 | ea | 65 | 7a | ae | 08 |

| ba | 78 | 25 | 2e | 1c | a6 | b4 | c6 | e8 | dd | 74 | 1f | 4b | bd | 8b | 8a |

| 70 | 3e | b5 | 66 | 48 | 03 | f6 | 0e | 61 | 35 | 57 | b9 | 86 | c1 | 1d | 9e |

| e1 | f8 | 98 | 11 | 69 | d9 | 8e | 94 | 9b | 1e | 87 | e9 | ce | 55 | 28 | df |

| 8c | a1 | 89 | 0d | bf | e6 | 42 | 68 | 41 | 99 | 2d | 0f | b0 | 54 | bb | 16 |

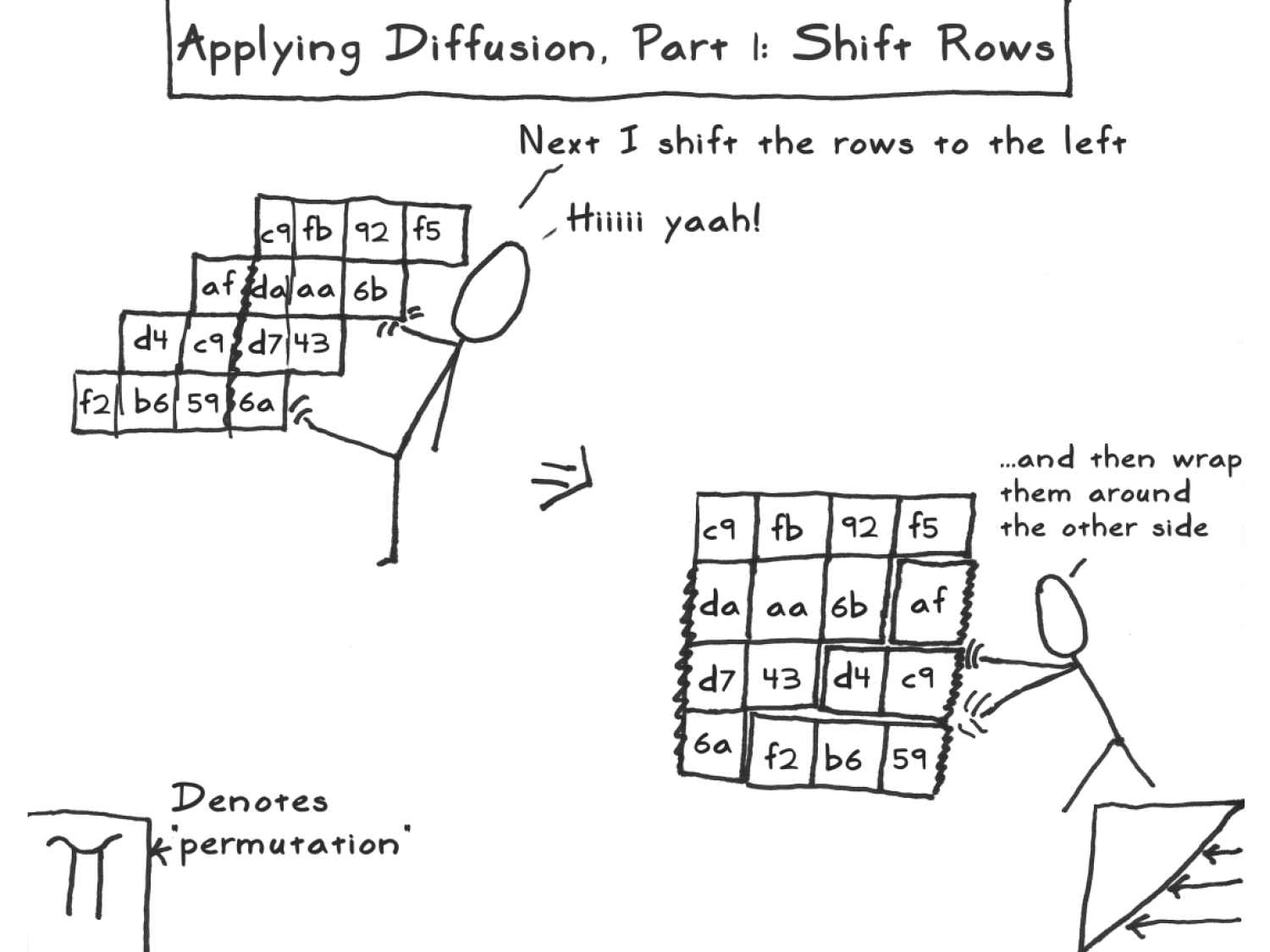

ShiftRowsShiftRows traslada a linha do quadrado posições para a esquerda (onde as linhas são enumeradas a partir de zero, isto é, percorre e e a traslação é cíclica). (Em particular, primeira linha não é trasladada.) Visualmente, o quadrado com entradas

é transformada em um com entradas

MixColumnMixColumn multiplica cada coluna do bloco por uma matriz fixa. Mais exatamente,

então Por exemplo, o baite é calculado por

AddRoundKeyAddRoundKey adiciona, pela operação XOR, a chave da rodada atual ao quadrado do texto cifrado, isto é, A chave é gerada coluna a coluna. Denotemo-las por , , e ; isto é, Como a chave tem baites, cada coluna tem .

A primeira chave , isto é, da primeira rodada, é dada pela chave inicial .

Para (onde é o número total de rodadas, para nós), as quatro colunas , , e da nova chave são geradas a partir das colunas da antiga chave como segue:

ScheduleCore aplicada à primeira coluna da chave da rodada precedente (que denotemos por ); aqui ScheduleChore é a composição das transformações:

SubWord: Substitui cada um dos baites de segundo a S-box em SubBytes.RotWord: Traslada um baite à esquerda.Rcon(): Adiciona (por XOR) a o valor constante, em notação hexadecimal, [] onde a potencia (= produto iterado) é calculada no corpo de Rijndael . Isto é, o único baite que muda é o primeiro, pela adição, ou do o valor (para ), ou do valor em para .

Observamos que a única transformação que não é afim (isto é, dada por um polinômio de grau , ou, equivalentemente, a composição de uma aplicação linear e um traslação) é a inversão no corpo na operação SubBytes. Com efeito

SubBytes são aplicadas, nesta ordem,

ShiftRows é uma permutação, em particular,linear.MixColumn é uma adição, em particular, linear.AddRoundKey é a traslação pela chave da rodada.Quanto às metas da difusão e confusão, podemos ressaltar que a cada etapa são substituídos e transpostos cerca da metade dos bites (no SubBytes) ou baites (no MixColumn e ShiftRows). Para convencer-se da complementaridade das simples operações para segurança criptográfica, isto é, que geram em conjunção alta confusão e difusão após de poucas iterações,

vale a pena experimentar em Individual Procedures -> Visualization of Algorithms -> AES -> Inspector com uns valores patológicos, por exemplo: